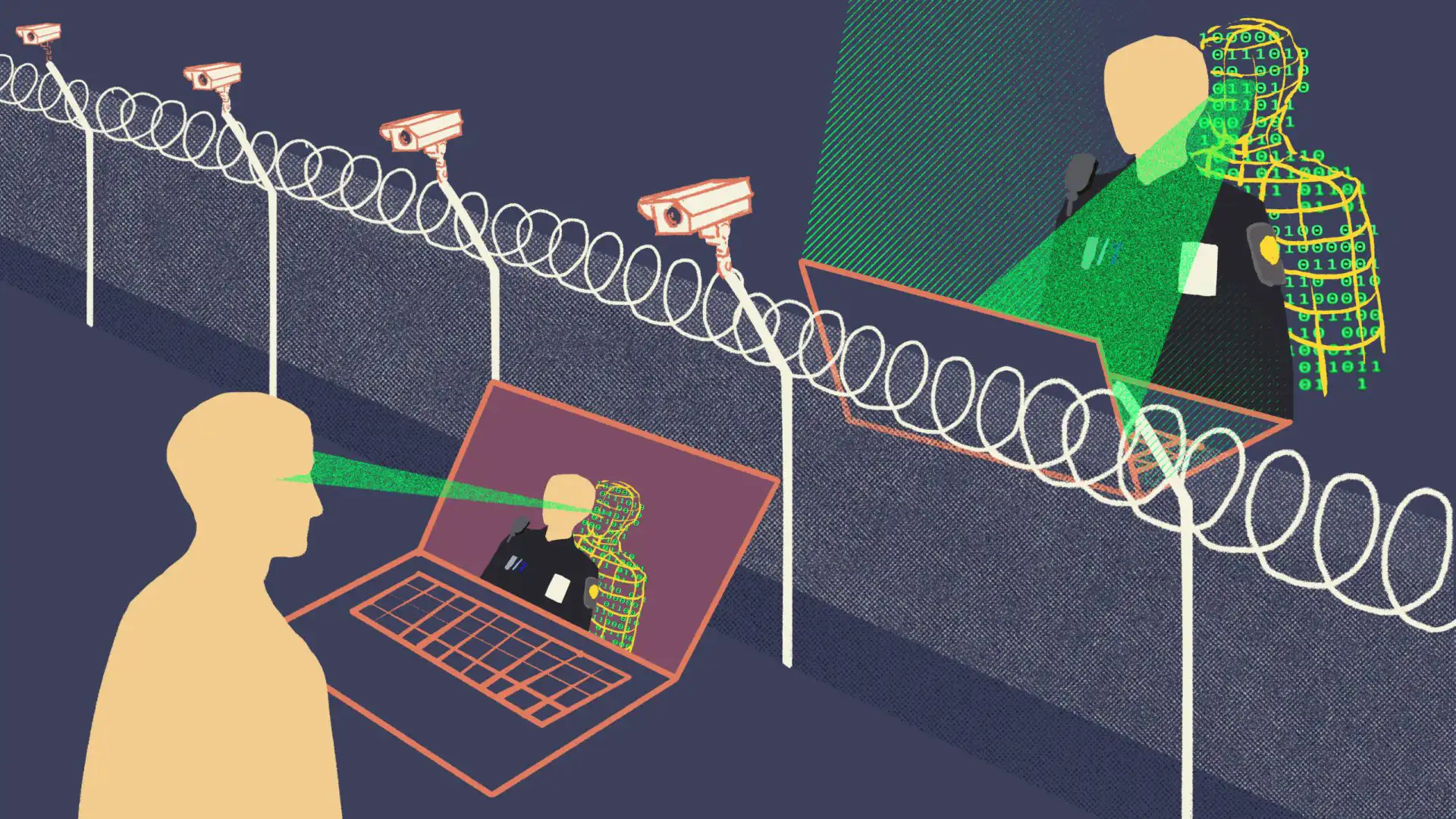

مع تزايد استخدام تقنيات التشفير لحماية البيانات، تواجه الحكومات تحديًا متزايدًا في مراقبة الاتصالات الرقمية. تلجأ بعض الجهات الرسمية إلى الهجمات التقنية المتقدمة، والتعاون مع الشركات الكبرى، واستغلال الثغرات القانونية لاعتراض البيانات المشفرة أو تجاوز الحماية الرقمية. ولكن، هل يمكن لهذه الجهود أن تتجاوز تقنيات مثل التشفير من طرف إلى طرف (E2EE)؟ يناقش هذا المقال الأساليب المستخدمة من قبل الحكومات للوصول إلى البيانات المشفرة، ومدى فاعلية أدوات الحماية الرقمية في التصدي لهذه المحاولات.

كيف يعمل التشفير ولماذا تسعى الحكومات إلى تجاوزه؟

يُستخدم التشفير لحماية البيانات الرقمية من الوصول غير المصرح به، مما يجعلها غير قابلة للقراءة إلا من قبل الأطراف المصرح لهم. تعتمد معظم أنظمة الأمان الحديثة على خوارزميات معقدة تحمي الاتصالات من المهاجمين، بما في ذلك الجهات الحكومية.

تجد الحكومات صعوبة في الوصول إلى البيانات المشفرة عند محاولتها مراقبة الأفراد أو التحقيق في الجرائم السيبرانية، خاصة مع انتشار استخدام:

- التشفير من طرف إلى طرف (E2EE) في تطبيقات المراسلة مثل Signal وWhatsApp.

- بروتوكولات تشفير البيانات أثناء النقل، مثل TLS (طبقة النقل الآمنة).

- العملات الرقمية التي تعتمد على التشفير، مثل Bitcoin وMonero.

لمواجهة هذه التحديات، تعتمد الحكومات على عدة أساليب لاعتراض البيانات المشفرة أو الوصول إليها بطرق غير تقليدية.

الأساليب التي تستخدمها الحكومات لتجاوز التشفير واعتراض البيانات

الهجمات المتقدمة على أنظمة التشفير

الهجمات بالقوة الغاشمة (Brute Force Attacks)

تعتمد هذه الهجمات على تجربة عدد هائل من الاحتمالات لكسر مفتاح التشفير. لكن التشفير الحديث، مثل AES-256، يجعل هذه الطريقة غير فعالة بسبب الحاجة إلى قدرات حاسوبية هائلة قد تستغرق آلاف السنين.

الهجمات الجانبية (Side-Channel Attacks)

بدلاً من محاولة كسر خوارزمية التشفير مباشرة، تستغل هذه الهجمات البيانات غير المباشرة، مثل استهلاك الطاقة أو توقيت العمليات الحسابية، لاستخلاص المفاتيح السرية. بعض الحكومات تمتلك تقنيات متقدمة لتحليل الإشارات الكهرومغناطيسية التي تصدرها الأجهزة الإلكترونية بهدف الوصول إلى البيانات المشفرة.

الحوسبة الكمومية والتشفير

مع تطور الحوسبة الكمومية، تزداد المخاوف بشأن قدرة هذه التقنية على كسر أنظمة التشفير التقليدية. يمكن لخوارزميات مثل Shor’s Algorithm أن تجعل بعض أنظمة التشفير غير آمنة، مما قد يشكل تحديًا مستقبليًا لحماية البيانات. ومع ذلك، لا تزال الحوسبة الكمومية في مراحلها الأولى، ولم يتم تطبيقها بعد على نطاق واسع لفك التشفير.

التعاون مع الشركات الكبرى

إجبار الشركات على تسليم بيانات المستخدمين

تستخدم الحكومات نفوذها القانوني لإجبار الشركات الكبرى على تقديم بيانات المستخدمين أو السماح لها بالوصول إلى معلومات مشفرة. على سبيل المثال:

- في عام 2016، طلب مكتب التحقيقات الفيدرالي (FBI) من شركة Apple فك تشفير هاتف أحد المشتبه بهم، مما أدى إلى جدل واسع حول توازن الأمن والخصوصية.

- بعض الحكومات تُلزم مقدمي الخدمات السحابية بالحفاظ على بيانات المستخدمين وإتاحتها عند الطلب، كما هو الحال في قانون CLOUD Act في الولايات المتحدة.

التنصت على الاتصالات عبر موفري خدمة الإنترنت (ISP)

تمر جميع البيانات عبر مزودي خدمة الإنترنت، مما يمنح الحكومات القدرة على مراقبة حركة البيانات المشفرة. على الرغم من عدم قدرتها على فك التشفير مباشرة، يمكنها تحليل أنماط الاتصال ومعرفة من يتواصل مع من، وهو ما يُعرف باسم تحليل البيانات الوصفية (Metadata Analysis).

استغلال الثغرات القانونية والتشريعية

فرض قوانين تُلزم الشركات بتوفير ثغرات أمنية

تسعى بعض الحكومات إلى سن قوانين تجبر الشركات على إدراج نقاط ضعف متعمدة في أنظمة التشفير، مما يسمح لها بالوصول إلى البيانات عند الحاجة. من أبرز هذه القوانين:

- قانون المساعدة والدخول (Assistance and Access Act) في أستراليا، الذي يتيح للحكومة طلب مساعدة الشركات في تجاوز التشفير.

- مشاريع قوانين في الاتحاد الأوروبي والولايات المتحدة تهدف إلى إلزام الشركات بتوفير وسائل للوصول إلى البيانات المشفرة عند الضرورة.

إجبار الأفراد على الكشف عن مفاتيح التشفير

في بعض الدول، يمكن للحكومات إجبار الأفراد على تقديم مفاتيح التشفير أو كلمات المرور، بموجب أوامر قانونية. على سبيل المثال، في المملكة المتحدة، تسمح قوانين معينة للسلطات بمطالبة الأفراد بالكشف عن مفاتيح فك التشفير تحت طائلة العقوبات القانونية.

هل التشفير من طرف إلى طرف (E2EE) يحمي بياناتنا حقًا؟

ما هو التشفير من طرف إلى طرف (E2EE)؟

يضمن التشفير من طرف إلى طرف أن البيانات تظل مشفرة أثناء نقلها، بحيث لا يمكن لأي طرف ثالث، بما في ذلك مزود الخدمة، الاطلاع عليها. يتم ذلك عن طريق إنشاء مفاتيح تشفير محلية على أجهزة المستخدمين، مما يجعل فك التشفير ممكنًا فقط لدى المرسل والمستقبل.

مدى فاعلية التشفير من طرف إلى طرف

- يحمي الرسائل من اعتراض الحكومات، لأن الخوادم الوسيطة لا تمتلك مفاتيح فك التشفير.

- حتى في حالة اختراق خوادم التطبيق، لا يمكن استخراج الرسائل بدون المفاتيح الخاصة التي يحتفظ بها المستخدمون.

- تعتمد تطبيقات مثل Signal وWhatsApp وiMessage على بروتوكولات قوية تجعل تجاوز التشفير أمرًا بالغ الصعوبة.

كيف تحاول الحكومات الالتفاف على E2EE؟

- زرع برمجيات تجسس على أجهزة المستخدمين مثل برامج Pegasus، التي تسمح للحكومات بالوصول إلى البيانات قبل تشفيرها أو بعد فكها مباشرة.

- الضغط على الشركات لإدراج ثغرات متعمدة في أنظمة التشفير لتسهيل عملية المراقبة.

- استخدام الهندسة الاجتماعية والتصيد الاحتيالي لخداع المستخدمين للكشف عن بياناتهم.

هل يمكن للحكومات الوصول إلى جميع البيانات المشفرة؟

على الرغم من الجهود الكبيرة التي تبذلها الحكومات، لا توجد أدلة قاطعة على قدرتها على كسر جميع أنظمة التشفير الحديثة. ومع ذلك، فإن الأساليب غير التقنية مثل التجسس على الأجهزة، التعاون مع الشركات، واستغلال القوانين، تجعل من الممكن الوصول إلى بعض البيانات حتى دون فك التشفير المباشر.

يمثل التشفير من طرف إلى طرف أحد أقوى الوسائل لحماية الخصوصية، لكنه لا يوفر حماية مطلقة ضد جميع أنواع الهجمات. تسعى الحكومات إلى تجاوز التشفير بطرق مختلفة، سواء من خلال الهجمات التقنية، أو التعاون مع الشركات، أو عبر التشريعات القانونية. لذلك، يعتمد أمان البيانات على استخدام تقنيات تشفير قوية، مع اتخاذ تدابير إضافية مثل الحذر من الهندسة الاجتماعية، واستخدام أجهزة آمنة، والاعتماد على أنظمة مفتوحة المصدر لضمان الشفافية. في النهاية، التشفير هو أداة قوية، لكنه ليس بديلاً عن الوعي الأمني والممارسات الجيدة لحماية الخصوصية الرقمية.