الواجهة التي تبدو آمنة… وقد لا تكون كذلك

بالنسبة لصاحب متجر إلكتروني، فإن صفحة الدفع تمثل قمة الثقة بينه وبين العميل. كل شيء يمر من خلالها: بيانات البطاقة، العنوان، وأحيانًا كلمات المرور.

لكن هذه الصفحة بالذات أصبحت هدفًا مباشرًا لهجمات إلكترونية دقيقة تُعرف بـ “سكِمِنغ الدفع عبر المتصفح” (Browser-based Payment Skimming). وهي هجمات خفية تعتمد على حقن سكريبتات ضارة في كود الموقع، غالبًا دون علم مالكه.

نتيجة ذلك؟ تسريب بيانات البطاقات بشكل لحظي، وخسائر مادية وسمعة يصعب تعويضها.

كيف تعمل الهجمات عبر صفحات الدفع؟

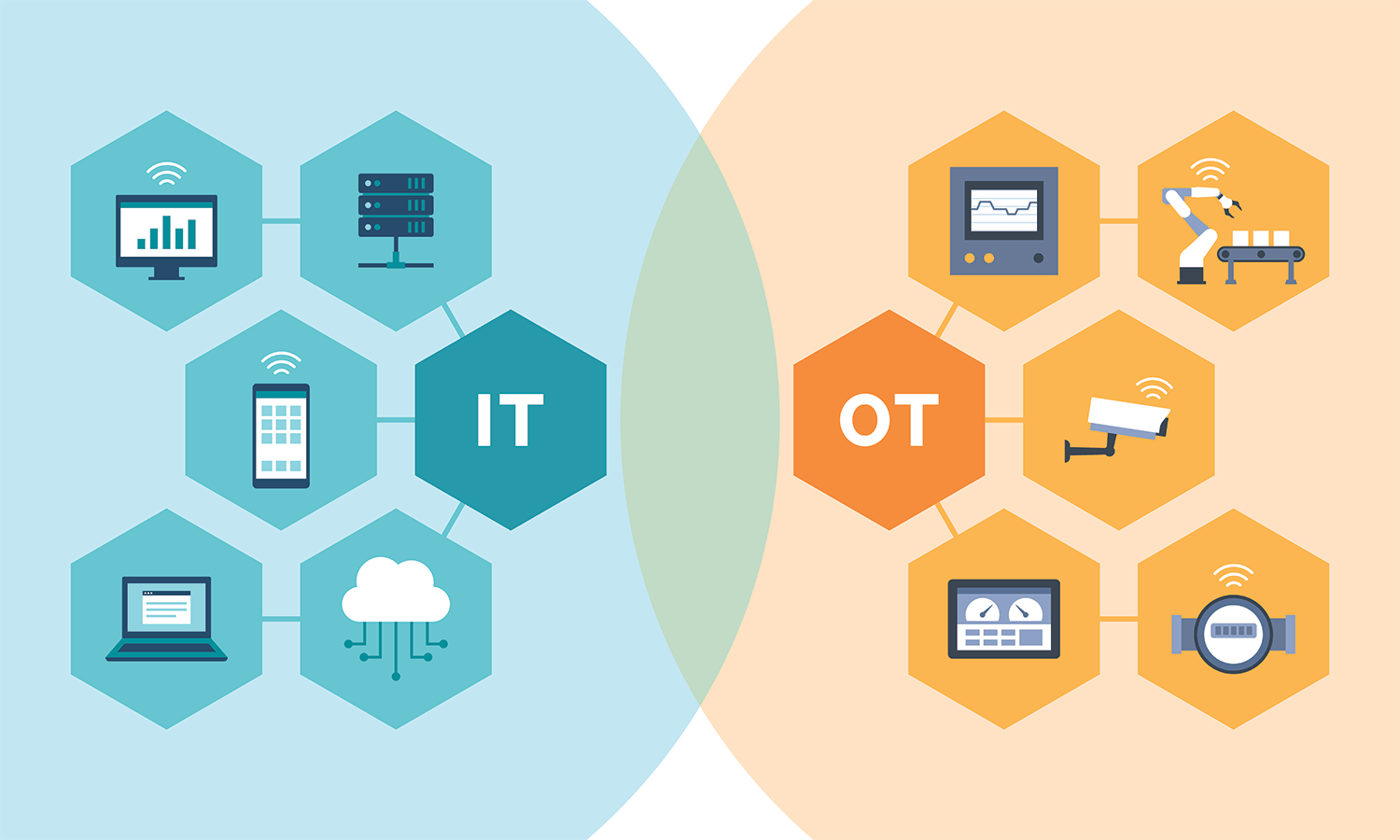

- الاستغلال عبر أطراف خارجية (Third-party)

معظم المتاجر تعتمد على مكتبات خارجية (مثل مكتبات الدفع أو تحليلات الأداء). إذا تم اختراق إحدى هذه المكتبات، يمكن إدخال سكريبت ضار يُفعّل في صفحة الدفع. - الحقن المباشر (Direct Injection)

إذا تمكّن المهاجم من الوصول إلى كود الموقع أو إلى خادم الاستضافة، يمكنه زرع كود خبيث يتفاعل مع حقل الدفع ويجمع المعلومات المدخلة. - التحايل عبر متصفح المستخدم

في بعض الحالات، يتم استهداف متصفح الزائر نفسه (خصوصًا على الشبكات العامة) بحقن السكريبت عبر إضافة ضارة أو جلسة غير مشفّرة. - الهجمات على نظام إدارة المحتوى

مثل WooCommerce أو Magento، والتي قد تحتوي على ثغرات تسمح بتعديل القوالب أو السكريبتات بشكل غير مصرح.

ما الذي يبحث عنه المهاجم؟

السكريبتات الخبيثة عادةً ما تستهدف العناصر التالية:

- رقم البطاقة الائتمانية

- تاريخ الانتهاء والرمز السري (CVV)

- الاسم الكامل والعنوان

- البريد الإلكتروني وكلمة المرور إذا كانت مدخلة في نفس الجلسة

ويتم إرسال البيانات في الخلفية إلى خادم خارجي متحكم فيه من قبل المهاجم، دون أي إشعار أو تغيير مرئي على الصفحة.

كيف تكتشف أن متجرك مستهدف؟

في كثير من الحالات، لا يُكتشف الهجوم إلا بعد حدوث الضرر. لكن توجد مؤشرات إنذار مبكر منها:

- بطء غير مبرر في تحميل صفحة الدفع

- وجود سكريبتات جديدة غير موثقة في كود الصفحة

- ملاحظات من العملاء عن مشاكل عند الدفع

- تنبيهات من شركات الدفع أو البنوك عن نشاطات مشبوهة

- تغييرات في ملفات JavaScript أو CSS لم يتم توثيقها

أدوات لرصد السكريبتات ومراقبة التغييرات

- Subresource Integrity (SRI)

آلية تشفير تسمح بالتأكد من عدم تغيير أي سكريبت خارجي بعد تحميله. - Content Security Policy (CSP)

سياسة تُفعّل على المتصفح لمنع تحميل أي سكريبت إلا من مصادر محددة مسبقًا. - Jscrambler

أداة تقوم بتحليل أي تغييرات على السكريبتات داخل الموقع، وتوفّر تقارير مفصلة عند حدوث تعديل غير مشروع. - Detectify أو Snyk Web Monitor

خدمات سحابية تقوم بتحليل سطح الموقع باستمرار، وتنبه لوجود روابط أو سكريبتات جديدة. - File Integrity Monitoring (FIM)

تقنية تتبّع التغيرات في ملفات الموقع ومقارنتها مع النسخ الأصلية. - WAF (Web Application Firewall)

مثل Cloudflare أو AWS Shield، تقوم بفلترة الاتصالات وتحليل الطلبات لمنع تنفيذ السكريبتات الخبيثة.

خطوات عملية لحماية صفحة الدفع

- حدّث كافة الإضافات والقوالب المستخدمة بانتظام

- استخدم استضافة موثوقة تدعم تقنيات الحماية على مستوى الخادم

- راقب التغييرات على كود الموقع، وخاصة المجلدات المرتبطة بالدفع

- فعّل المصادقة الثنائية للوصول إلى لوحة إدارة المتجر

- لا تعتمد على سكريبتات من مصادر غير موثوقة

- استخدم شهادات SSL محدثة ومراقبة باستمرار

أمثلة حقيقية لهجمات مؤثرة

في عام 2018، تم استهداف موقع Ticketmaster العالمي عبر مكتبة تابعة لطرف ثالث، حيث تم حقن كود خبيث داخل صفحة الدفع وسرقة بيانات الآلاف من المستخدمين.

وفي عام 2020، اكتُشف أن أكثر من 2000 متجر إلكتروني مبني على Magento تم اختراقه خلال 48 ساعة، جميعها استُهدفت بنفس أسلوب “سكريبتات الدفع الخفية”.

هذه الأمثلة تؤكد أن الخطر لا يستهدف فقط المتاجر الكبيرة، بل أي متجر رقمي يستخدم مكونات خارجية غير مراقبة.

الجانب القانوني والسمعة الرقمية

إذا تم تسريب بيانات بطاقات العملاء من متجرك، فإنك قد تواجه:

- غرامات قانونية حسب قوانين حماية البيانات مثل GDPR أو PCI-DSS

- فقدان ثقة العملاء وعدم عودتهم للشراء مجددًا

- إزالة متجرك من بوابات الدفع أو تعليقه مؤقتًا

- تشويه السمعة على وسائل التواصل والمراجعات العامة

لهذا فإن الاستثمار في الحماية التقنية اليوم قد يمنع أزمة قانونية ومالية لاحقًا.

الأمان ليس خيارًا بل عنصر استمرارية

صفحة الدفع ليست مجرد خطوة تقنية، بل هي اللحظة التي تُبنى فيها الثقة أو تُفقد.

ومع تطور هجمات السكريبتات عبر المتصفح، فإن الحماية تتطلب مزيجًا من الأدوات، المعرفة، والمراقبة المستمرة.

لا تنتظر أن تكتشف الهجوم من خلال شكاوى العملاء. ابدأ الآن ببناء درع برمجي حول واجهة الدفع، لأنه في التجارة الرقمية، الثقة أغلى من المنتج.