عندما يصبح التبليغ شجاعة رقمية

لم يعد التبليغ عن الفساد أو المخالفات الإدارية يتم عبر ورقة مطبوعة مجهولة الهوية. في العصر الرقمي، بات الإنترنت هو المسار الأسرع والأكثر استخدامًا من قبل المُبلّغين، خصوصًا داخل المؤسسات الحكومية.

لكن مع تطور تقنيات المراقبة، فإن محاولة تصفّح مواقع خارجية، أو إرسال مستندات حساسة، دون اتخاذ الاحتياطات اللازمة، قد تضع المبلّغ تحت خطر الرقابة أو التعقب.

هنا تظهر الحاجة إلى أساليب تصفح مجهولة وآمنة، تُمكّن الأفراد من الإبلاغ دون تعريض أنفسهم للمحاسبة أو الانتقام الإداري.

المخاطر التي يواجهها المُبلّغ داخل النظام

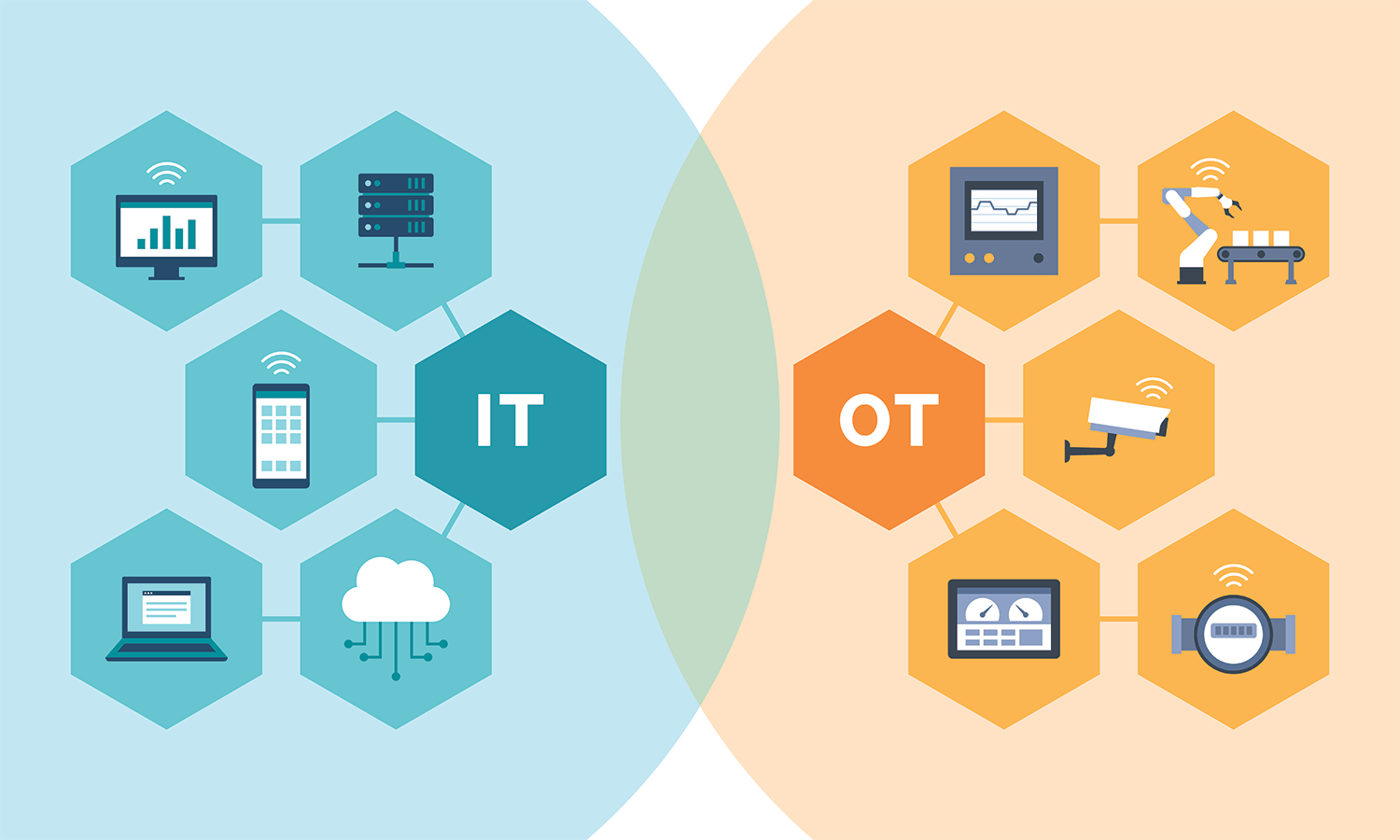

في المؤسسات التي تملك أنظمة مراقبة داخلية متقدمة، فإن أي نشاط رقمي خارج عن المألوف يمكن أن يتم رصده بسهولة.

تشمل المخاطر المحتملة:

- تتبع سجل التصفح على الشبكة الداخلية

- تسجيل ضغطات المفاتيح أو محتوى البريد الإلكتروني

- الوصول إلى بيانات الأجهزة عبر برمجيات الإدارة المركزية

- تحليل السلوك الرقمي وربطه بهوية المستخدم

- التلاعب بالملفات الأصلية أو تعطيل الأدلة الرقمية بعد تسريبها

هذا يضع المُبلّغ أمام معادلة صعبة: كيف يمكنه توصيل المعلومة دون أن يُعرف من يكون؟

مبدأ التصفح المجهول: الركيزة الأولى للحماية

التصفح المجهول لا يعني فقط إخفاء عنوان IP. بل هو منظومة متكاملة تشمل:

- عدم ترك آثار على الجهاز المستخدم

- حماية الاتصال من التجسس أو الرصد

- التأكد من أن البيانات لا تمر عبر خوادم خاضعة للجهة المستهدفة

- استخدام أدوات لا تتطلب تسجيل دخول أو ربط بهوية رقمية

وبالتالي، فإن أدوات التصفح المجهول ليست ترفًا رقميًا، بل ضرورة وجودية في مثل هذه الحالات.

أدوات يستخدمها المُبلّغون لضمان التصفح الآمن

- متصفح Tor

يعتمد على شبكة موزعة لإخفاء الهوية، ويمنع تتبع الجهة التي تتصل بالموقع. مثالي لتصفح مواقع التبليغ أو التواصل مع صحفيين استقصائيين. - نظام Tails OS

نظام تشغيل كامل يعمل من خلال USB ولا يترك أثرًا على الحاسوب المستخدم. يحتوي على أدوات تشفير وتصفح آمن، ويُستخدم غالبًا من قبل المبلّغين المحترفين. - خدمة ProtonVPN (أو VPNات موثوقة مفتوحة المصدر)

لتشفير الاتصال وإخفاء الموقع الحقيقي. يُفضّل استخدام خوادم موجودة خارج نطاق الولاية القضائية للجهة المستهدفة. - خدمات بريد إلكتروني مؤقتة ومجهولة

مثل ProtonMail أو Tutanota مع إعدادات الهوية المخفية. - مواقع التبليغ الآمن

مثل SecureDrop أو GlobaLeaks، المصممة لحماية هوية المُبلّغين وتوفير قناة مشفرة للتسليم. - أدوات إزالة بيانات الميتا من المستندات

مثل MAT2، التي تحذف معلومات مثل اسم الجهاز، وقت التعديل، أو نظام التشغيل من الملفات المرسلة.

أخطاء شائعة تُعرّض المُبلّغ للخطر دون أن يدري

- استخدام المتصفح الافتراضي للجهاز الحكومي

- تصفح مواقع التبليغ أثناء الاتصال بالشبكة الداخلية

- فتح بريد التبليغ على نفس الجهاز الذي يتم الدخول منه إلى الأنظمة الإدارية

- تحميل المستندات على الحاسوب مباشرة دون حماية

- استخدام بريد إلكتروني شخصي مرتبط بحسابات أخرى

كل هذه السلوكيات تُسهّل عملية الربط بين المبلّغ ونشاطه الرقمي، حتى ولو استخدم أدوات إخفاء الهوية جزئيًا.

أهمية البيئة الفيزيائية في الحماية

ليست الأدوات الرقمية وحدها كافية. بل يجب أيضًا الانتباه إلى:

- المكان الذي يتم فيه استخدام الجهاز

- وجود كاميرات مراقبة أو تسجيل دخول في المكان

- نوع الجهاز المستخدم: هل هو شخصي، مشترك، أو تابع للعمل؟

- مواعيد النشاط الرقمي، وهل يمكن مقارنتها بوجود المستخدم في الموقع

أفضل بيئة للإبلاغ الرقمي تكون خارج المؤسسة بالكامل، وباستخدام جهاز مستقل غير مرتبط بحسابات أو تطبيقات معروفة.

الجانب القانوني: الحماية الشكلية والمخاطر الفعلية

في بعض الدول، توجد قوانين تحمي المُبلّغين من الانتقام أو العقوبات. لكن على أرض الواقع، قد تختلف الحماية القانونية عن الممارسة الفعلية.

بعض المؤسسات تسعى لاكتشاف المُبلّغ رغم وجود الحماية الرسمية، بحجة “التحقيق الداخلي” أو “ضمان أمن المعلومات”.

لذلك فإن أفضل وسيلة للحماية هي الاعتماد على الوسائل التقنية التي تمنع الربط أصلًا بين الفعل وهوية المبلّغ، لا مجرد الاتكال على النصوص القانونية.

متى يكون الإبلاغ الرقمي آمناً؟

عند توفّر الشروط التالية:

- استخدام نظام تشغيل آمن (مثل Tails أو Qubes OS)

- التصفح من شبكة خارجية وغير مرتبطة بهوية المستخدم

- عدم استخدام حسابات شخصية أو معروفة مسبقًا

- حذف البيانات بعد الإرسال بشكل آمن (باستخدام أدوات مثل BleachBit)

- التأكد من أن الطرف المستقبِل مجهز بقنوات مشفّرة ومحترفة لاستقبال البلاغات

رسالة للمؤسسات: الشفافية تحمي أكثر من الرقابة

بدلاً من البحث عن المبلّغ، يمكن للمؤسسات أن تطوّر آليات استقبال مهنية وآمنة للبلاغات، تشجّع على إصلاح الداخل دون تكسير الثقة.

وجود نظام داخلي محمي للتبليغ، مع تعهّد بعدم التعقب أو الانتقام، قد يوفّر الكثير من الأزمات قبل أن تصبح فضيحة على صفحات الصحف.

التبليغ الآمن مسؤولية تقنية وأخلاقية

المُبلّغ ليس هاكرًا، بل ضمير حي داخل المؤسسة. والتصفح المجهول ليس تغطية للهروب، بل وسيلة لحماية الحقيقة ممن قد يسعون لإسكاتها.

في زمن الرقابة الرقمية، تصبح المعرفة بالأدوات والتقنيات، والخطط الوقائية، أساسًا لمن يريد أن يقول “لا” دون أن يخسر كل شيء.