أصبحت البيئات الرقمية أكثر تعقيدًا وتفاعلًا، غير أن هذا التطور صاحبه ارتفاع في مستوى التهديدات، خاصة في السياقات المعادية مثل الأنظمة الرقابية أو الشبكات غير المأمونة. ضمن هذه البيئات، يواجه المستخدم تهديدين رئيسيين: التصيد (Phishing) والهندسة الاجتماعية (Social Engineering)، وكلاهما يعتمدان على التلاعب النفسي والخداع للحصول على معلومات حساسة.

لذلك، لا يكفي الاعتماد على البرامج المضادة للفيروسات فقط، بل يتطلب الأمر وعيًا سلوكيًا، واستراتيجيات مدروسة، وأدوات رقمية مصممة للتعامل مع التهديدات الخفية.

ما المقصود بالبيئة الرقمية المعادية؟

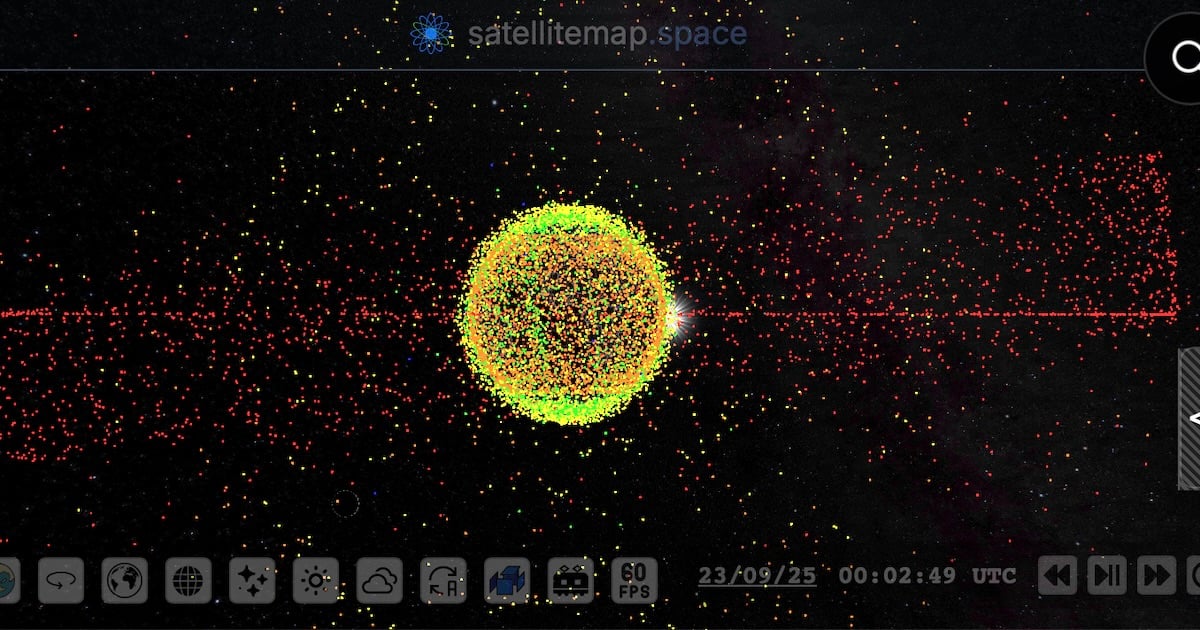

تشير البيئة الرقمية المعادية إلى أي سياق تكنولوجي يحتوي على مخاطر مرتفعة ضد الخصوصية الرقمية وسلامة البيانات. تشمل هذه البيئات:

- الشبكات العامة غير الآمنة (مثل شبكات Wi-Fi المجانية)

- الأنظمة الحكومية القمعية التي تمارس الرقابة

- مناطق النزاع أو المناطق ذات البنية التحتية السيبرانية الضعيفة

- بيئات العمل التي تفتقر إلى سياسات أمنية واضحة

في هذه الظروف، يزداد احتمال الوقوع ضحية لهجمات تستهدف معلومات المستخدم أو نشاطه الرقمي.

فهم التصيد الإلكتروني والهندسة الاجتماعية

يرتكز التصيد الإلكتروني على إرسال رسائل أو روابط مزيفة تبدو موثوقة، لكنها تهدف إلى سرقة معلومات الدخول أو المالية. بينما تستخدم الهندسة الاجتماعية أساليب أكثر تعقيدًا، كالتظاهر بأن المهاجم موظف دعم فني أو زميل عمل، لاستدراج المستخدم إلى تقديم بيانات حساسة.

الاختلاف الجوهري بين النوعين يكمن في الأسلوب: التصيد يعتمد على القالب الرقمي، أما الهندسة الاجتماعية فتتعمق في التلاعب البشري المباشر.

أساليب الهجوم الشائعة في البيئات المعادية

في السياقات عالية الخطورة، يلجأ المهاجمون إلى تكتيكات متقدمة تشمل:

- رسائل بريد إلكتروني مستهدفة (Spear Phishing) تعتمد على بيانات حقيقية للمستخدم

- صفحات تسجيل دخول مزيفة تشبه الأصلية تمامًا

- برامج مراقبة تُثبت عن بُعد دون علم الضحية

- مكالمات هاتفية مزورة تطلب تحديث بيانات الدخول

- روابط QR تحتوي على تعليمات خبيثة

غالبًا ما يجمع المهاجمون هذه الأساليب لتحقيق أعلى معدل نجاح.

استراتيجيات رقمية للحماية من التصيد والهندسة الاجتماعية

لحسن الحظ، يمكن للمستخدمين تطبيق عدد من الاستراتيجيات للحد من هذه التهديدات، وهي تشمل تقنيات وأدوات رقمية، بالإضافة إلى ممارسات سلوكية وقائية.

1. استخدام متصفحات ذات إعدادات أمان متقدمة

يفضل اختيار متصفحات تتيح التحكم في الخصوصية مثل Brave أو Firefox. يجب تفعيل خاصية “حظر التتبع” و”التحقق من المواقع الضارة” بشكل دائم.

2. اعتماد شبكات VPN موثوقة

توفر الشبكات الخاصة الافتراضية (VPN) قناة مشفرة تخفي هوية المستخدم وموقعه الحقيقي، مما يعقّد مهمة المهاجمين في تعقّبه أو اعتراض بياناته.

3. تفعيل المصادقة الثنائية (2FA)

يضيف استخدام رمز تحقق إضافي عند تسجيل الدخول طبقة أمان مهمة. حتى لو سرّب المستخدم كلمة المرور، لن يتمكن المهاجم من تجاوز الخطوة الثانية.

4. عدم النقر على الروابط المشبوهة

ينبغي التحقق من عناوين URL جيدًا قبل النقر. في الكثير من الحالات، تحتوي الروابط على أخطاء إملائية بسيطة أو رموز إضافية تكشف التزوير.

5. استخدام بريد إلكتروني منفصل للتسجيلات العامة

من الأفضل تخصيص بريد إلكتروني ثانوي لاستخدامه في المواقع غير الأساسية، مما يقلل من خطر استهداف البريد الشخصي الرئيسي.

6. مراجعة الأذونات بانتظام

على المستخدم أن يراجع التطبيقات والإضافات بشكل دوري ويمنحها فقط الصلاحيات اللازمة. العديد من البرمجيات تجمع بيانات دون مبرر مشروع.

7. الحذر من الهندسة الصوتية

ينبغي عدم مشاركة أي بيانات حساسة عبر الهاتف أو الرسائل، خاصة إذا طلبها شخص يزعم أنه “من جهة رسمية”، دون التحقق المسبق من هويته.

تدريب الذات على الوعي الرقمي

إلى جانب استخدام الأدوات، يجب أن يطوّر المستخدم وعيًا دائمًا بسلوكه الرقمي. يشمل ذلك:

- التفكير النقدي عند استقبال أي طلب معلومات

- التعرف على أنماط الهجمات الجديدة من خلال القراءة الدورية

- استخدام تقنيات محاكاة التصيد لتقييم الذات أو الفريق

- عدم الرد على الرسائل التي تطلب اتخاذ إجراء عاجل قبل التحقق

هذا النوع من التمرين الذهني يقلل كثيرًا من احتمالية الوقوع في فخ التصيد أو الخداع.

مؤشرات الهجوم التي يجب الانتباه لها

في كثير من الأحيان، يترك المهاجمون إشارات صغيرة يمكن أن تساعد في اكتشاف الخطر مبكرًا، ومنها:

- رسائل تطلب إدخال معلومات حساسة خارج الموقع الأصلي

- عناوين بريد غريبة أو مزيفة

- ضغط عاطفي أو تهديد بقطع الخدمة إن لم تُقدَّم المعلومات فورًا

- تحميل مرفقات من مصادر غير موثوقة

- طلبات مالية غير مبررة عبر البريد الإلكتروني

بيانات ودراسات حديثة

أشارت دراسة صادرة عن منظمة Access Now عام 2023 إلى أن 74% من النشطاء والصحفيين في البيئات المعادية واجهوا محاولات تصيد مباشرة. وأظهرت دراسة من معهد SANS أن المصادقة الثنائية قلّلت من اختراق الحسابات بنسبة 90% عند استخدامها جنبًا إلى جنب مع ممارسات الحذر الرقمي.

التصفح في بيئة معادية ليس مجرد تجربة فنية بل مسؤولية فردية لحماية الذات والمحيط. ورغم تنوع أساليب الهجمات، تبقى الوقاية الرقمية قائمة على الوعي، والتدريب، واستخدام الأدوات المناسبة. من خلال تطبيق الاستراتيجيات المذكورة، يمكن للمستخدم أن يحوّل الإنترنت من مساحة خطرة إلى بيئة أكثر أمنًا وثقة.