مع التزايد المستمر لاستخدام الإنترنت واعتماد الشركات على تحليل بيانات المستخدمين، أصبحت الخصوصية الرقمية محورًا أساسيًا لأمان المعلومات. تُعرف “البصمة الرقمية” بأنها تقنية تُستخدم لجمع معلومات حول الجهاز وسلوك المستخدم لتتبع هويته الرقمية عبر الإنترنت. على عكس ملفات تعريف الارتباط (الكوكيز) التي تعتمد على تخزين بيانات المستخدم، تعتمد البصمات الرقمية على بيانات مختلفة مثل نوع الجهاز، نظام التشغيل، وإعدادات المتصفح، وهي بالتالي أكثر تعقيدًا وأقل وضوحًا للمستخدمين.

1. ما هي البصمة الرقمية؟

البصمة الرقمية هي مجموعة من البيانات والمعلومات الفريدة التي يتم جمعها عن جهاز المستخدم أثناء تصفحه للإنترنت. تتضمن هذه البيانات عادةً تفاصيل مثل نوع المتصفح، دقة الشاشة، إعدادات اللغة، عناوين IP، واستخدام الإضافات، حيث يتم دمج هذه البيانات لتكوين “بصمة” فريدة لكل مستخدم.

تساعد هذه البصمات في التعرف على المستخدمين حتى عند عدم استخدامهم لملفات تعريف الارتباط أو قيامهم بتغيير المواقع التي يتصفحونها. على سبيل المثال، إذا قمت بزيارة موقعين مختلفين باستخدام نفس المتصفح والجهاز، فيمكن ربط تلك الزيارات ببعضها بناءً على البصمة الرقمية الخاصة بجهازك.

2. كيف تعمل البصمات الرقمية؟

تستخدم البصمات الرقمية تقنيات متقدمة لجمع معلومات فريدة من جهاز المستخدم، والتي تشمل:

- بيانات المتصفح: تشمل هذه البيانات نوع المتصفح وإصداره، نظام التشغيل، دقة الشاشة، إعدادات اللغة، الإضافات المثبتة، ونوع الخطوط المتاحة. باستخدام هذه التفاصيل، يمكن إنشاء بصمة فريدة لكل جهاز، حيث تختلف تكوينات هذه العناصر من مستخدم لآخر.

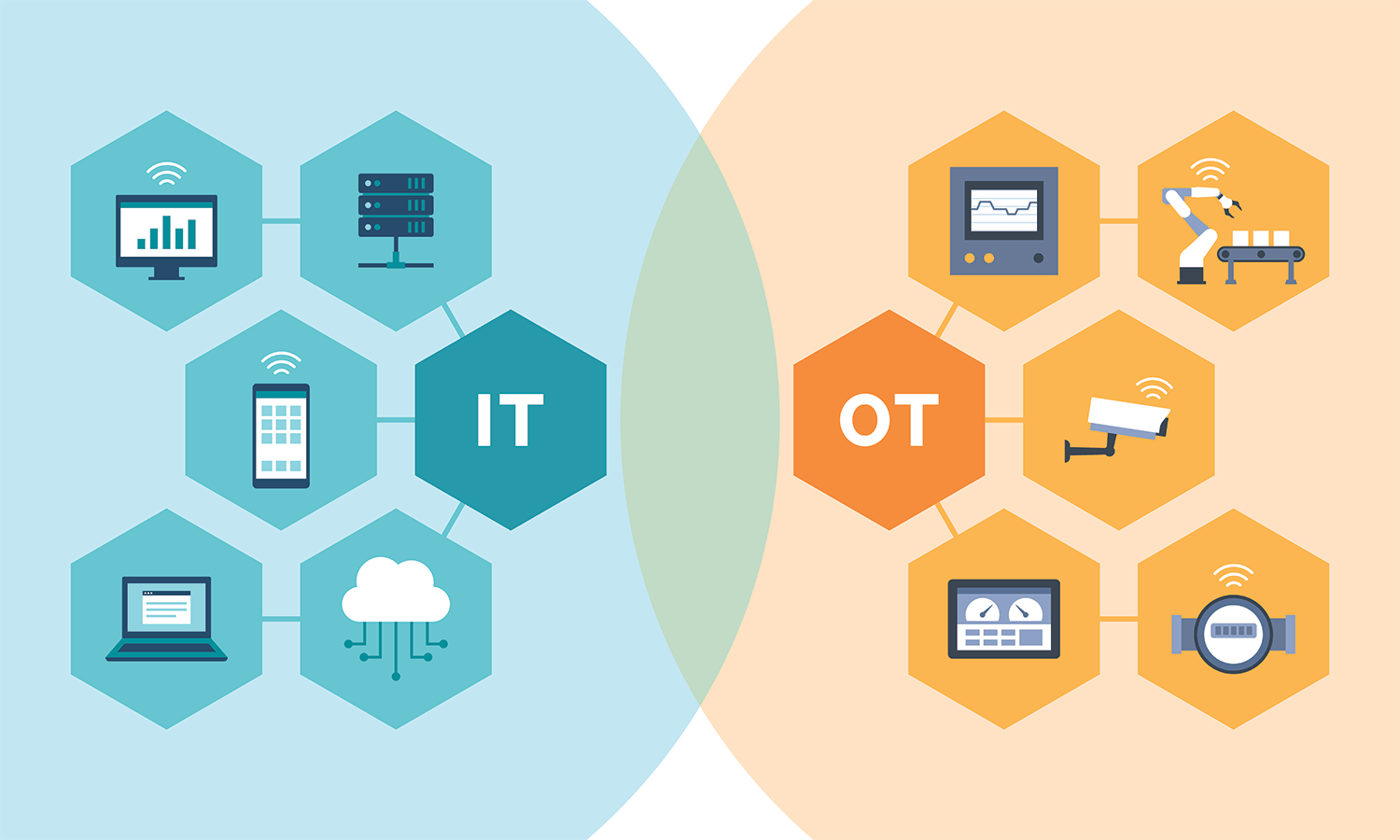

- عناوين IP: يتم استخدام عناوين IP كطريقة للتعرف على الموقع الجغرافي للمستخدم وربط الأنشطة عبر الإنترنت.

- تكوينات الأجهزة: يتضمن ذلك خصائص أخرى فريدة مثل إصدار الجهاز وسرعة المعالج، مما يتيح تحديد الهوية عبر الإنترنت بدقة عالية. بعض المواقع تستطيع حتى تحديد نوع وحدة الرسومات (GPU) المثبتة على الجهاز.

3. تطبيقات البصمات الرقمية:

تستخدم البصمات الرقمية على نطاق واسع في عدة مجالات، بما في ذلك:

- التسويق الموجه: تساعد البصمات الرقمية الشركات على تتبع سلوكيات المستخدمين، مما يمكنهم من تقديم إعلانات موجهة بشكل أكثر دقة بناءً على سلوك المستخدمين عبر المواقع.

- الحماية من الاحتيال: تستخدم البنوك والمؤسسات المالية البصمات الرقمية للتحقق من هوية المستخدم ومنع الهجمات الاحتيالية. على سبيل المثال، يمكن للبنك التعرف على بصمة الجهاز المرتبطة بحساب المستخدم وإرسال تنبيه إذا تم الدخول من جهاز مختلف.

- أبحاث السوق وتحليل السلوك: يتم استخدام البصمات الرقمية لتحليل كيفية تفاعل المستخدمين مع المواقع ومنصات التواصل الاجتماعي، مما يوفر بيانات قيمة لأبحاث السوق والتخطيط الاستراتيجي.

4. التحديات الأمنية المرتبطة بالبصمات الرقمية:

بينما تُعد البصمات الرقمية أداة فعالة للتسويق وتحليل السلوك، فإنها تمثل تحديًا كبيرًا لأمن وخصوصية المستخدمين. تشمل هذه التحديات:

- التعقب الدائم: تمكن البصمات الرقمية المواقع من تتبع المستخدمين حتى بعد حذف ملفات تعريف الارتباط أو تغيير إعدادات الخصوصية، مما يعني أن المستخدمين يمكن تتبعهم بشكل دائم دون علمهم.

- اختراق الخصوصية: تُعتبر البصمات الرقمية طريقة غير مرئية لتتبع المستخدمين دون موافقتهم، مما يطرح قضايا أخلاقية تتعلق بالخصوصية وانتهاك الحريات الفردية.

- استغلال البيانات: يمكن للمهاجمين الوصول إلى بيانات البصمة الرقمية واستخدامها لتتبع هويات المستخدمين أو جمع بيانات إضافية لاستخدامها في عمليات الاحتيال والابتزاز.

5. استراتيجيات متصفحات الويب لحماية المستخدمين:

لتقليل تأثير البصمات الرقمية، تبنت العديد من المتصفحات آليات حماية متقدمة، ومنها:

- حجب التتبع: توفر بعض المتصفحات مثل Firefox وSafari ميزات لحجب عمليات التتبع، حيث تمنع المتصفح من إرسال تفاصيل الجهاز أو تقليلها قدر الإمكان. كما قامت هذه المتصفحات بإضافة “وضع التصفح الخاص” الذي لا يحتفظ بملفات تعريف الارتباط ولا البيانات المؤقتة.

- التبديل العشوائي لبيانات التصفح: يمكن لبعض المتصفحات تغيير إعدادات التصفح، مثل دقة الشاشة وإعدادات اللغة، عشوائيًا في كل جلسة تصفح، مما يجعل تتبع المستخدمين أكثر صعوبة.

- مكافحة البصمة الرقمية: مثلًا، يعمل Tor Browser على تقليل البيانات المتاحة عن المستخدم من خلال تقديم إعدادات أمان عالية تسمح للمستخدم بتصفح الإنترنت بشكل مجهول، ولكن على حساب الأداء وسرعة التصفح.

6. توصيات لحماية المستخدمين من التتبع عبر البصمات الرقمية:

مع أن حماية المستخدمين من البصمات الرقمية أمر صعب، إلا أن هناك بعض الاستراتيجيات التي يمكن اتباعها لتقليل تأثيرها:

- استخدام شبكات VPN: تقوم شبكات VPN بتغيير عنوان IP الخاص بالمستخدم مما يصعب تتبع مكان وجوده. كما يمكن استخدام TOR للتصفح الآمن وإخفاء الهوية.

- التحكم في إعدادات المتصفح: على المستخدمين تعطيل بعض الميزات التي يمكن استخدامها لإنشاء بصمة، مثل JavaScript وFlash، والتي قد تسمح للمواقع بجمع المزيد من المعلومات.

- التوعية بالخصوصية: يتعين على المستخدمين التثقيف بشأن مخاطر البصمات الرقمية وأخذ خطوات لضبط إعدادات الخصوصية في المتصفحات.

تعد البصمات الرقمية تحديًا أمنيًا جديدًا ومعقدًا، حيث تقدم وسيلة قوية لتعقب المستخدمين وجمع البيانات دون الاعتماد على ملفات تعريف الارتباط التقليدية. بينما تبذل المتصفحات جهودًا كبيرة لحماية المستخدمين من التتبع، فإن المستخدمين يحتاجون أيضًا إلى الوعي بأهمية التحكم في إعدادات الأمان واستخدام الأدوات المناسبة لحماية خصوصيتهم. إن حماية المعلومات الشخصية تتطلب تعاونًا بين الشركات المطورة للمتصفحات والمستخدمين لتحقيق التوازن بين الخصوصية والتصفح السلس.