أصبحت مسألة الخصوصية الرقمية أمرًا جوهريًا في العصر الحالي، إذ لم يعد يكفي مجرد استخدام برامج مضادة للفيروسات أو جدران حماية تقليدية. يحتاج الأفراد والشركات على حدٍ سواء إلى أنظمة تشغيل ترتكز على حماية البيانات لضمان سلامة المعلومات التي يتم تخزينها ومشاركتها. علاوة على ذلك، تتنامى التهديدات السيبرانية باستمرار، وهو ما يدفع العديد من المستخدمين إلى استكشاف بدائل أكثر أمانًا من أنظمة التشغيل التجارية الشائعة.

في هذه المقالة، سنستعرض بعض أنظمة التشغيل المعروفة بتركيزها على الخصوصية، مثل Linux بتوزيعاته المختلفة، وQubes OS، إضافةً إلى أنظمة أخرى تضع سلامة المستخدم وبياناته في مقدمة أولوياتها. كما سنناقش كيف يمكن لهذه التقنيات أن تساعد الشركات في تقليل التكاليف وتحسين إدارة البيانات.

لماذا الخصوصية مهمة؟

قبل الخوض في تفاصيل الأنظمة، من الضروري الإشارة إلى أسباب جعل الخصوصية مسألة بالغة الأهمية. أوّلًا، يستخدم الأفراد هواتفهم الذكية وحواسيبهم الشخصية لإنجاز مهام متعددة، بدءًا من التواصل الاجتماعي حتى العمليات المالية. لذلك، قد تنجم عن التسريبات الأمنية خسائر مالية وتشويه للسمعة. ثانيًا، تعتمد الشركات على البيانات الحساسة لضمان تنافسيتها في السوق، وتتعرض لعواقب وخيمة في حالة حدوث اختراق أمني.

بالإضافة إلى ذلك، يفرض بعض المشرّعين قوانين صارمة لحماية المعلومات الشخصية، مما يتطلب من المؤسسات اتخاذ تدابير فائقة الصرامة لضمان الامتثال. بالتالي، يصبح اختيار نظام تشغيل آمن للخصوصية خطوة ضرورية وليست مجرّد ترف تقني.

1. نظام Linux: تنوع وحماية متزايدة

1.1 توزيعات لينكس المخصصة للأمان

يُعد نظام Linux من أكثر الأنظمة شهرة في عالم المصادر المفتوحة. بالرغم من انتشار توزيعات متعددة لأغراض متنوعة، إلا أنّ بعض تلك التوزيعات قد صُممت خصيصًا لتعزيز الخصوصية. مثلًا، هناك توزيعات تركّز على الأمان مثل Kali Linux التي تستهدف الخبراء في مجال الاختبارات الأمنية، فضلًا عن Parrot OS التي تجمع بين الأدوات الأمنية والتوجه إلى المستخدمين العاديين.

1.2 قابلية التخصيص

من مزايا Linux الأساسية قابليته العالية للتخصيص. إذ يمكن للمستخدمين اختيار حزم البرامج والأدوات الأمنية التي تناسب احتياجاتهم، ثم ضبط إعدادات النظام بطريقة تضمن الحدّ من مخاطر الاختراق والتتبع الرقمي. على سبيل المثال، يمكن إضافة برامج لإدارة الشبكات الافتراضية الخاصة (VPN) أو تفعيل أنظمة تحذير مبكّر من التهديدات.

1.3 دعم مجتمع المصادر المفتوحة

إضافةً إلى ذلك، يستفيد Linux من مجتمع مطوّرين نشط وواسع الانتشار. إذا واجه المستخدم مشكلة أمنية أو تحديًا تقنيًا، فهناك دائمًا منتديات وأدلة دعم متوفرة. يسهم هذا في سد الثغرات سريعًا من خلال التحديثات الدورية، مما يجعل النظام في حالة تأهب دائم لأي تهديد محتمل.

2. نظام Qubes OS: العزل الذكي لتوفير الخصوصية

2.1 مبدأ الأمان بالعزل

يعتمد Qubes OS على مبدأ يُعرف باسم الأمان عبر العزل. وفقًا لهذا المفهوم، يتم تشغيل كل تطبيق ضمن بيئة افتراضية أو ما يسمى بـ الأجهزة الافتراضية (VMs). بذلك، إذا تعرّض أحد التطبيقات للاختراق، فلن يتمكن المهاجم من الوصول إلى التطبيقات الأخرى أو بيانات النظام الأساسية.

2.2 واجهة استخدام متكاملة

على الرغم من الطبيعة التقنية المعقدة لـ Qubes OS، إلا أنه يقدّم واجهة استخدام متكاملة تتيح للمستخدم رؤية التطبيقات والملفات في نوافذ منفصلة، كل منها ينتمي إلى نطاق أمني محدد. مثلًا، يمكن تصنيف بيئة عمل البريد الإلكتروني في جهاز افتراضي محدد، وبيئة العمل المصرفية في جهاز افتراضي آخر، مما يقلّل فرص تسريب البيانات أو تعرضها للاختراق.

2.3 الملاءمة للمستخدمين الخبراء

لعل Qubes OS يتطلب دراية مسبقة ببعض المفاهيم الفنية المتعلقة بالأجهزة الافتراضية، وبالتالي قد لا يكون الخيار الأفضل للمستخدمين ذوي الخبرة المحدودة. مع ذلك، يتيح هذا النظام مستوى حماية فائق لمَن يتعاملون مع بيانات حساسة، مثل الصحفيين الاستقصائيين أو الباحثين الأمنيين.

3. أنظمة تشغيل أخرى تركز على الخصوصية

3.1 Tails OS

صُمم Tails OS للتشغيل الكامل من ذاكرة مؤقتة (RAM)، مما يعني أنه لا يترك أي أثر على القرص الصلب بعد إغلاقه. كما يعتمد على شبكة Tor لإخفاء هوية المستخدم على الإنترنت، إذ يوجّه حركة التصفح عبر عدة خوادم لضمان عدم تتبع الموقع الحقيقي للمستخدم.

3.2 Whonix

يرتكز Whonix على استخدام نظامين منفصلين افتراضيين، بحيث تتم الاتصالات بالإنترنت عبر شبكة Tor. بهذه الطريقة، حتى لو تم اختراق أحد النظامين، يبقى النظام الآخر بمنأى عن التهديد. بالإضافة إلى ذلك، يقدّم واجهة سهلة للمستخدمين الراغبين في حماية خصوصيتهم على الإنترنت.

كيف تساعد هذه الأنظمة الشركات على تقليل التكاليف وتحسين إدارة البيانات؟

1. تقليل النفقات المترتبة على الاختراقات

تعاني العديد من الشركات من تكاليف باهظة عند تعرضها للاختراقات، سواء كانت تلك التكاليف تتعلّق باستعادة البيانات أو سداد الغرامات التي قد تُفرض نتيجة انتهاكات الخصوصية. باستخدام أنظمة تشغيل تركز على الأمان، تنخفض احتمالية وقوع مثل هذه الحوادث، مما يوفر مبالغ طائلة على المدى البعيد.

2. تعزيز الثقة لدى العملاء والشركاء

على المدى الطويل، تزيد الشركات التي تتبنى أنظمة تشغيل آمنة من ثقة عملائها وشركائها. إذا شعر المستخدمون بأن بياناتهم محمية بمستويات عالية من الخصوصية، سيصبحون أكثر استعدادًا للتعامل مع هذه المؤسسات. بالتالي، قد يتحوّل الأمان إلى ميزة تنافسية تساهم في زيادة الحصة السوقية.

3. تبسيط الامتثال للقوانين واللوائح

تفرض العديد من التشريعات العالمية، مثل اللائحة العامة لحماية البيانات (GDPR)، ضوابط صارمة لحفظ البيانات الشخصية. بالتالي، عندما تستخدم الشركات أنظمة تشغيل آمنة، تصبح إجراءات الامتثال أسهل وأقل تعقيدًا، مما يقلل من المخاطر القانونية والمالية.

4. إدارة البيانات بكفاءة أعلى

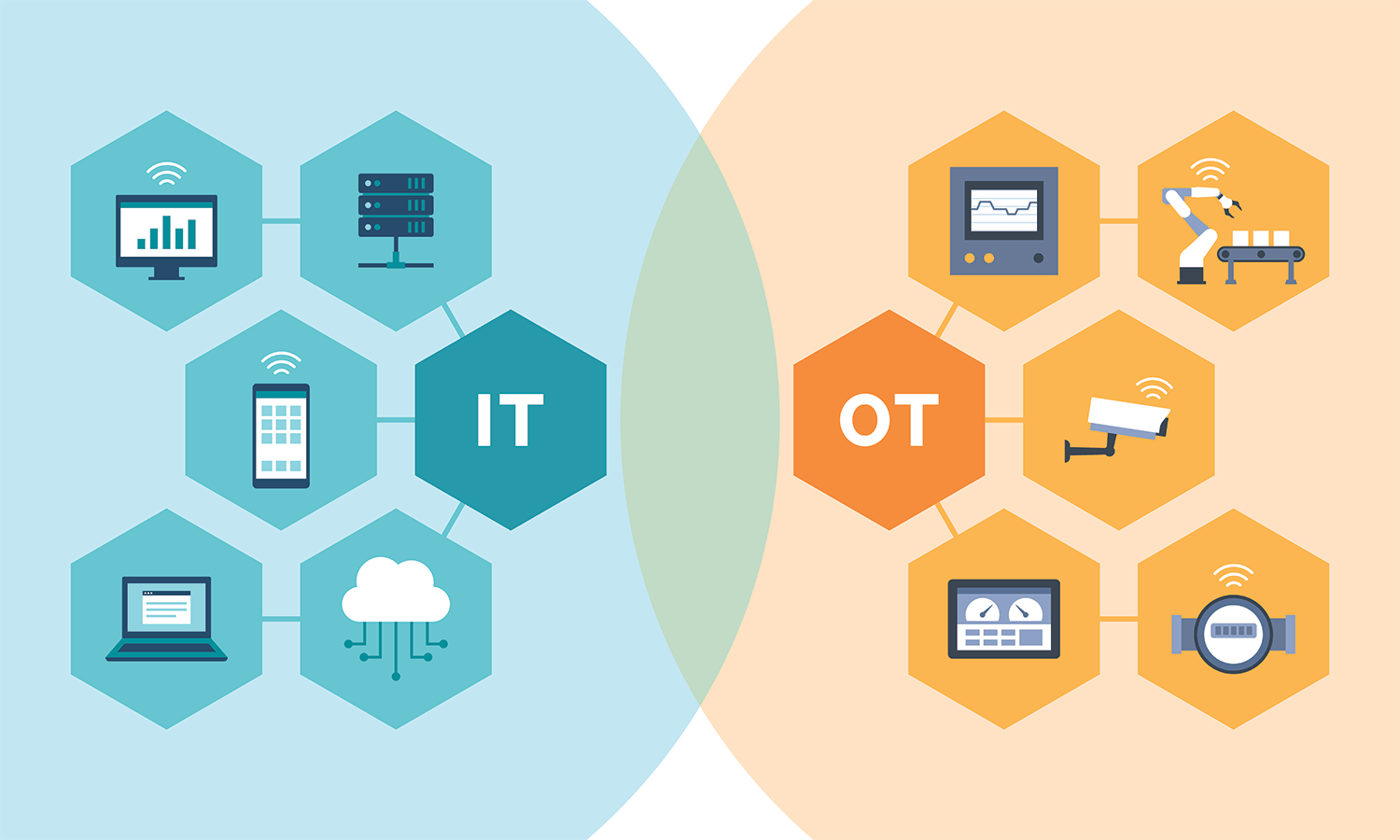

تسهم أنظمة التشغيل التي تركز على الخصوصية في ضبط تدفق البيانات بشكل أفضل. فهذه الأنظمة عادةً ما تتضمن أدوات لمراقبة حركات الاتصال، ومن ثم تسمح للشركات بتصنيف البيانات وفق درجة حساسيتها. بناءً على ذلك، يصبح من السهل حصر البيانات المهمة وحمايتها ضمن بيئات منفصلة، دون استنزاف الموارد على المعلومات الأقل حساسية.

نصائح لاختيار نظام التشغيل المناسب

- تحديد مستوى الخبرة: إذا كنت مستخدمًا عاديًا، قد يفي Linux بتوزيعة آمنة بالغرض. أمّا إن كنت خبيرًا أمنيًا، فقد يلفتك Qubes OS بقدرات العزل الفائقة.

- مدى توافق التطبيقات: بعض الأنظمة تفرض قيودًا على تشغيل بعض التطبيقات التجارية. لذا، من المهم اختبار التوافق قبل اتخاذ القرار النهائي.

- الموارد المتاحة: يجب التأكد من توفر الموارد اللازمة، إذ تتطلب بعض الأنظمة أحيانًا إمكانات أجهزة أعلى (مثل المساحة التخزينية أو الذاكرة العشوائية).

- دعم المجتمع: يعد توافر مجتمع نشط ميزة مهمة، حيث يمكن للمستخدمين الحصول على حلول سريعة للمشكلات الأمنية أو التقنية.

لا شك أنّ اختيار نظام التشغيل المناسب للخصوصية أصبح عاملًا مهمًا في حماية البيانات وتحقيق الأمان الرقمي. على الرغم من أن بعض الأنظمة قد تستلزم منحنى تعلم أعلى أو موارد إضافية، إلا أن الفوائد المتحققة على صعيد حماية البيانات والامتثال للقوانين تجعل هذا الاستثمار مُجديًا على المدى البعيد.

علاوة على ذلك، تساعد هذه الحلول الشركات على خفض التكاليف المرتبطة بالاختراقات المحتملة، وتحسين سمعتها في السوق من خلال تعزيز ثقة العملاء. في النهاية، يظل تحديد النظام المثالي رهينًا بمدى احتياجات المستخدم أو المؤسسة. ومع التطور المستمر في مجال الأمن السيبراني، من المتوقع ظهور مزيد من التوزيعات والأنظمة التي تركّز على الخصوصية، مما يتيح أمام المستخدمين خيارات أوسع لحماية بياناتهم بشكل أفضل.