أصبحت الحوسبة السحابية جزءًا أساسيًا من البنية التحتية الرقمية لمعظم المؤسسات اليوم. تقدم السحابة العديد من المزايا مثل التوسع السريع والوصول العالمي، لكنها في الوقت نفسه تطرح تحديات أمنية فريدة. بما أن البيانات يتم تخزينها والوصول إليها عبر الإنترنت، فإن الأمان في أنظمة التشغيل السحابية يتطلب اهتمامًا خاصًا لتجنب تسريب البيانات أو اختراق الأنظمة. في هذا المقال، سنتناول أبرز التحديات الأمنية في أنظمة التشغيل السحابية وطرق الحماية المتبعة لضمان أمان البيانات في هذه البيئات.

أبرز التحديات الأمنية في أنظمة التشغيل السحابية

1. الهجمات على البيانات في النقل

من أبرز التحديات الأمنية في السحابة هو حماية البيانات أثناء نقلها عبر الشبكة. البيانات التي يتم إرسالها إلى السحابة أو استعادتها منها يمكن أن تكون عرضة للهجمات إذا لم يتم تأمين الاتصال بشكل مناسب.

- التهديدات:

- يمكن أن تتعرض البيانات للهجمات السيبرانية مثل Man-in-the-Middle (MITM)، حيث يقوم المهاجمون بالتنصت على البيانات المرسلة بين العميل والخوادم السحابية.

- هناك أيضًا خطر التصيد الاحتيالي، حيث يتم توجيه البيانات عبر خوادم غير موثوقة أو موجهة في الاتجاه الخاطئ.

- الطرق المتبعة للحماية:

- التشفير أثناء النقل: يُعد استخدام تقنيات التشفير مثل SSL/TLS من الأساليب الأساسية لحماية البيانات أثناء انتقالها بين الأجهزة والخوادم السحابية.

- التوثيق متعدد العوامل: يساعد إضافة طبقات إضافية من التوثيق مثل MFA (المصادقة متعددة العوامل) في التأكد من أن المستخدمين المصرح لهم فقط يمكنهم الوصول إلى البيانات.

2. تسريب البيانات

تسريب البيانات في بيئات العمل السحابية يُعتبر من أكبر المخاطر الأمنية. في بعض الحالات، يمكن أن تُسرب البيانات بسبب أخطاء في تكوين إعدادات الأمان أو بسبب الضعف في حماية الخوادم السحابية.

- التهديدات:

- قد يحدث تسريب للبيانات بسبب إعدادات خاطئة في الخوادم السحابية، مثل تكوين الوصول غير الصحيح للبيانات الحساسة.

- استخدام كلمات مرور ضعيفة من قبل المستخدمين يمكن أن يؤدي إلى تسريب البيانات بسهولة.

- الطرق المتبعة للحماية:

- التشفير للبيانات في السكون: تشفير البيانات المخزنة في الخوادم السحابية يساعد في ضمان أن البيانات ستكون غير قابلة للقراءة حتى إذا تم الوصول إليها بشكل غير قانوني.

- الرقابة المستمرة على الوصول: من المهم تطبيق آليات التحكم في الوصول لتحديد من يمكنه الوصول إلى البيانات الحساسة وتقييد الوصول حسب الحاجة.

3. الهجمات على الحوسبة الافتراضية

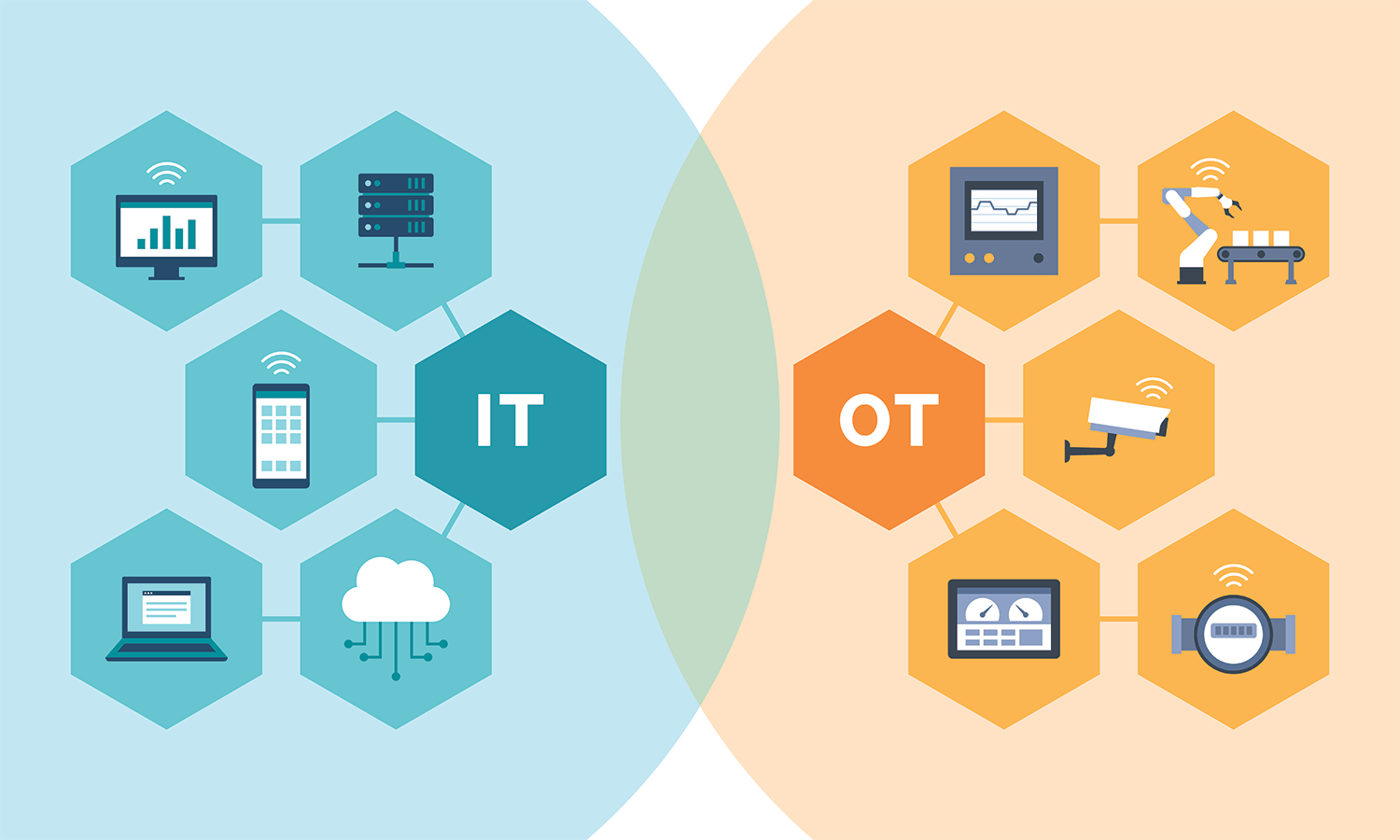

تستخدم معظم أنظمة التشغيل السحابية تقنيات الحوسبة الافتراضية، حيث يتم تقسيم الموارد على الخوادم الافتراضية لتوفير قابلية التوسع والتخصيص. ومع ذلك، يمكن أن تصبح هذه البيئة أكثر عرضة للهجمات إذا لم يتم تأمينها بشكل صحيح.

- التهديدات:

- هجمات الاستغلال الافتراضي: في حال حدوث اختراق في جهاز افتراضي، قد يتمكن المهاجم من الوصول إلى بيئات أخرى داخل نفس الخادم، مما يعرض الأنظمة الأخرى في السحابة للخطر.

- الهجمات على المستويات المتعددة: الحوسبة الافتراضية تعتمد على استخدام العديد من الأنظمة المتوازية، وإذا تم اختراق أحدها، قد يهدد ذلك جميع الأنظمة المتوافقة في البنية التحتية السحابية.

- الطرق المتبعة للحماية:

- العزل الافتراضي: لضمان الأمان، من الضروري تطبيق تقنيات العزل بين الخوادم الافتراضية المختلفة داخل نفس البيئة السحابية.

- التحديثات المنتظمة لأنظمة التشغيل الافتراضية: تحديث أنظمة التشغيل الافتراضية بشكل منتظم يساعد على تقليل الثغرات الأمنية التي قد يستغلها المهاجمون.

4. التحكم في الهوية والوصول

إدارة الهوية والتحكم في الوصول (IAM) هو جزء أساسي من الأمان في بيئات العمل السحابية. من المهم أن يكون لدى المؤسسات القدرة على تحديد من يمكنه الوصول إلى أي جزء من النظام.

- التهديدات:

- استخدام حسابات غير مصرح بها للوصول إلى البيانات الحساسة.

- استخدام كلمات مرور ضعيفة أو مشاركة كلمات المرور بين المستخدمين، مما يعرض الأنظمة للاختراق.

- الطرق المتبعة للحماية:

- أنظمة التوثيق القوية: تنفيذ سياسات التوثيق متعدد العوامل (MFA) وأدوات التحقق البيومتري لضمان أن الشخص الذي يحاول الوصول إلى النظام هو الشخص المصرح له.

- إدارة دور الوصول: تطبيق أدوات لتحديد أدوار المستخدمين بحيث لا يتم منح الوصول إلا للمستخدمين الذين يحتاجون فعلاً إلى الوصول إلى البيانات الحساسة.

5. توافر البيانات والنسخ الاحتياطي

يعد ضمان توافر البيانات في بيئات العمل السحابية أمرًا حيويًا. يجب أن تكون البيانات متاحة في جميع الأوقات، وأي انقطاع في الخدمة يمكن أن يؤدي إلى فقدان البيانات أو تعطيل العمليات التجارية.

- التهديدات:

- الهجمات بالحرمان من الخدمة (DDoS) قد تؤدي إلى تعطيل الوصول إلى البيانات السحابية.

- فشل الخوادم بسبب هجمات أو مشاكل في المعدات يمكن أن يؤدي إلى فقدان البيانات.

- الطرق المتبعة للحماية:

- نسخ احتياطي مستمر: من الضروري أن تقوم المؤسسات بعمل نسخ احتياطية للبيانات بشكل دوري وفي مواقع مختلفة لحمايتها من الفقد.

- الاستجابة السريعة للطوارئ: تنفيذ خطط للاستجابة للطوارئ تضمن استعادة البيانات في حالة حدوث أي انقطاع في الخدمة أو هجوم.

إن أمان أنظمة التشغيل السحابية يعتبر تحديًا مستمرًا يتطلب جهودًا مهنية وتقنيات متقدمة لحماية البيانات من الهجمات الإلكترونية. من خلال تطبيق سياسات أمان فعالة، مثل التشفير أثناء النقل، العزل الافتراضي، والتحكم في الوصول، يمكن للمؤسسات تقليل مخاطر الأمان. كما أنه من المهم أن تواكب المؤسسات التطورات المستمرة في أدوات الأمان لتبقى محمية في بيئات العمل السحابية المتطورة.