أصبح من الشائع أن تتعرض بيانات المستخدمين للتتبع والتجسس والهجمات السيبرانية، وهو ما يؤدي إلى تهديد الخصوصية والأمان الرقمي. تسعى المؤسسات والأفراد على حد سواء إلى إيجاد حلول مبتكرة لتقليل تعرضهم لهذه المخاطر، وهنا تظهر أنظمة تشغيل الحوسبة المظلمة كأحد الحلول الفعالة. تعتمد هذه الأنظمة على بناء بيئات آمنة تقلل من “بصمة” المستخدمين الرقمية، وتدمج تقنيات متقدمة في التشفير وإخفاء البيانات، مما يجعلها خيارًا مبتكرًا لتعزيز حماية الخصوصية وتقليل المخاطر السيبرانية.

مفهوم أنظمة تشغيل الحوسبة المظلمة

الحوسبة المظلمة هي تقنية تهدف إلى حماية البيانات الحساسة من خلال إخفاء النشاطات الرقمية، وتعتمد على تقليل مستوى التتبع ومراقبة المستخدمين، حيث تعمل على تقليص المعلومات المتاحة للأطراف الثالثة، مثل مزودي الخدمات أو الجهات المتجسسة. يستخدم هذا النوع من أنظمة التشغيل تقنيات تشفير متقدمة وتقليل الاعتماد على تحديد الموقع وميزات التعرف الأخرى، مما يُمكّن المستخدمين من البقاء “مجهولين” نسبيًا أثناء تصفح الإنترنت أو استخدام التطبيقات.

مكونات وميزات أنظمة تشغيل الحوسبة المظلمة

تتضمن أنظمة تشغيل الحوسبة المظلمة عددًا من الميزات الفريدة التي تجعلها قادرة على تحسين الخصوصية والأمان بشكل كبير:

1. التشفير المستمر للبيانات

التشفير هو أساس أنظمة الحوسبة المظلمة، حيث يتم تشفير كافة البيانات المتداولة عبر النظام بشكل مستمر لضمان عدم الوصول إليها من قبل أي طرف غير مصرح. يُستخدم التشفير على مستوى الملفات والتطبيقات وحتى النظام بالكامل، مما يجعل من الصعب تحليل أو اعتراض البيانات حتى في حالة التعرض لهجمات سيبرانية.

2. إخفاء هوية المستخدم وتقليل التتبع

تهدف هذه الأنظمة إلى تقليل “بصمة” المستخدم الرقمي من خلال تقنيات إخفاء الهوية، حيث يتم تشويش المعلومات المرتبطة بالمستخدم مثل عنوان الـIP، وتجنب تخزين أو مشاركة أي بيانات شخصية. يعتمد النظام على سياسات إدارة الهوية المستقلة، التي تتطلب الحد الأدنى من المعلومات الشخصية للمصادقة، مما يقلل من احتمالية التتبع أو التعرف على المستخدمين.

3. التخزين اللامركزي والآمن

أنظمة تشغيل الحوسبة المظلمة تستخدم التخزين اللامركزي كوسيلة لتوزيع البيانات على الشبكات، مما يقلل من مخاطر فقدان البيانات أو تعرضها للاختراق. يتم توزيع البيانات بطريقة آمنة مشفرة بحيث تصبح غير قابلة للاسترجاع إلا من قبل الأطراف المصرح لهم، مما يعزز حماية البيانات ويزيد من مستوى الأمان.

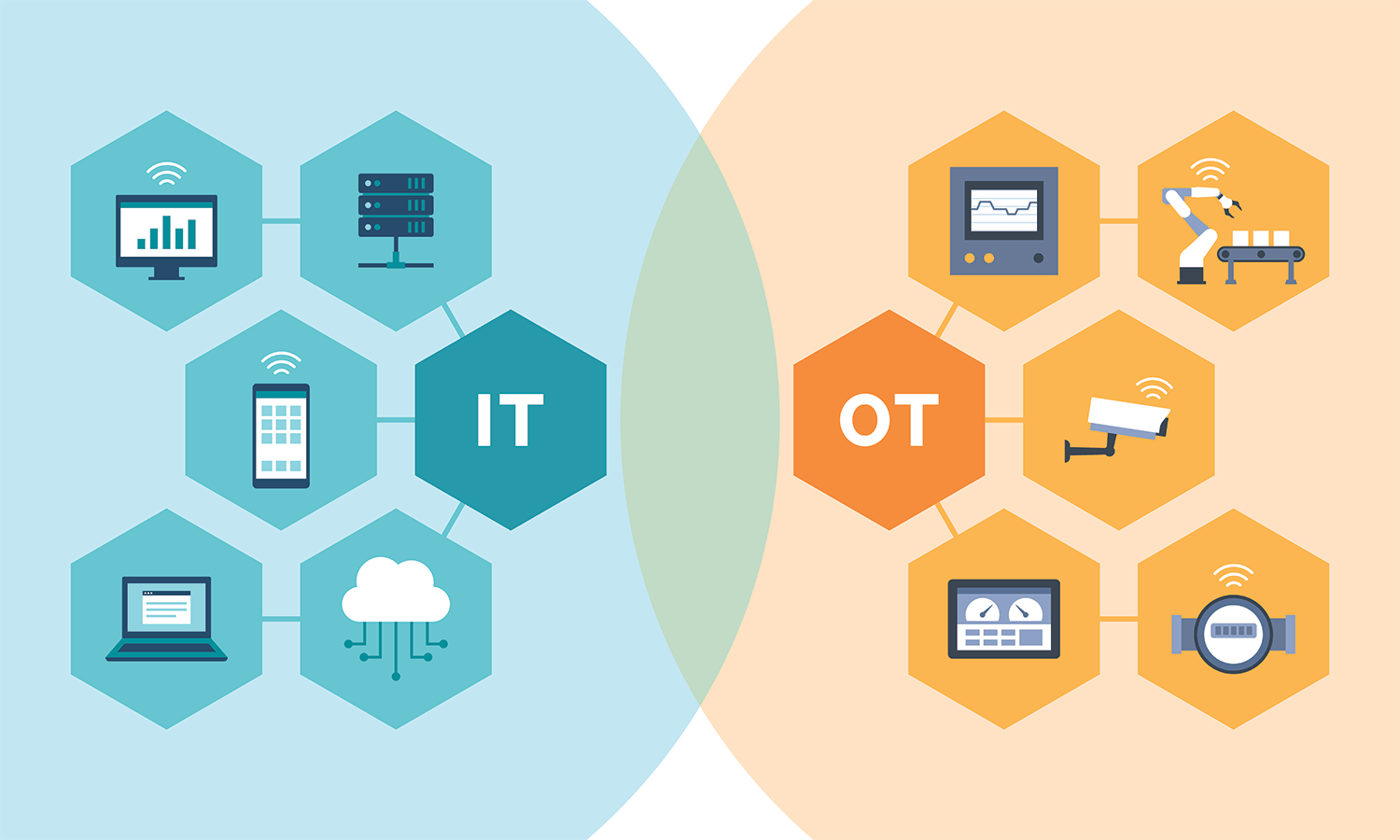

4. الاعتماد على الشبكات الخاصة الافتراضية (VPN) والشبكات المظلمة (Dark Web)

يمكن لأنظمة الحوسبة المظلمة تشغيل التطبيقات عبر شبكات خاصة محمية، مثل الـVPN والشبكات المظلمة، لضمان إخفاء هوية المستخدم وموقعه الجغرافي. هذه الشبكات تعمل على حماية النشاطات اليومية للمستخدمين وتحسين مستوى الأمان العام أثناء التنقل في الإنترنت.

تطبيقات الحوسبة المظلمة

1. حماية الخصوصية الشخصية

تمثل الحوسبة المظلمة حلاً فعالًا للأفراد الراغبين في الحفاظ على خصوصيتهم الرقمية. في ظل انتشار أدوات التعقب ومراقبة النشاطات، يمكن للأفراد استخدام أنظمة الحوسبة المظلمة لتصفح الإنترنت بأمان دون الكشف عن معلوماتهم الشخصية.

2. الاستخدام الآمن للصحفيين والناشطين

في بعض البيئات الخطرة، يحتاج الصحفيون والناشطون إلى حماية خصوصيتهم وبياناتهم. توفر أنظمة التشغيل الداعمة للحوسبة المظلمة بيئة مثالية لهؤلاء الأفراد، حيث تسمح لهم بالتواصل مع مصادرهم وتبادل المعلومات الحساسة دون المخاطرة بتعقبهم.

3. الأمان في القطاع المالي

المؤسسات المالية تحتاج إلى مستويات عالية من الأمان للحفاظ على سرية بيانات العملاء والمعاملات المالية. بفضل تقنيات التشفير المتقدمة والتخزين اللامركزي، يمكن لأنظمة الحوسبة المظلمة أن توفر بيئة آمنة تساعد في حماية بيانات العملاء وحمايتهم من هجمات الاحتيال.

4. التطبيقات الطبية الحساسة

في مجال الرعاية الصحية، تعتبر سرية بيانات المرضى أمرًا بالغ الأهمية. يمكن لأنظمة التشغيل المظلمة أن تحسن من الأمان في هذا المجال من خلال تقديم حلول تتيح للأطباء والعاملين في القطاع الطبي الوصول إلى المعلومات الطبية الحساسة بطريقة آمنة لا تنتهك خصوصية المرضى.

التحديات التي تواجه أنظمة تشغيل الحوسبة المظلمة

1. التعقيد التقني

تتطلب الحوسبة المظلمة تقنيات متقدمة، مما يزيد من تعقيد أنظمة التشغيل. يحتاج المطورون إلى دمج مجموعة من البروتوكولات والتقنيات لضمان الأمان، مما يجعل هذه الأنظمة أكثر تعقيدًا وتكلفة في التنفيذ والصيانة.

2. الحاجة إلى كفاءة عالية في إدارة الموارد

نظرًا لتشفير البيانات المستمر والتخزين اللامركزي، تحتاج أنظمة الحوسبة المظلمة إلى موارد كبيرة وقدرات حسابية عالية. هذا قد يمثل تحديًا للأجهزة ذات الموارد المحدودة، ويزيد من الحاجة إلى تطوير حلول أكثر كفاءة لاستخدام الموارد.

3. التوافق مع الأنظمة التقليدية

التكامل مع أنظمة التشغيل التقليدية يمثل تحديًا كبيرًا، حيث قد تتطلب الحوسبة المظلمة تكوينات خاصة وبروتوكولات جديدة للتوافق مع الأنظمة الأخرى. هذا يمكن أن يحد من قدرة النظام على التواصل بشكل سلس مع الأجهزة والتطبيقات غير المتوافقة.

4. المخاطر القانونية والأخلاقية

رغم الفوائد الكبيرة التي تقدمها أنظمة الحوسبة المظلمة في حماية الخصوصية، إلا أن هناك مخاوف قانونية وأخلاقية تتعلق باستخدامها. قد يُساء استخدامها لأغراض غير قانونية مثل الجرائم الإلكترونية وتبادل المعلومات غير المشروعة، مما يجعلها محط أنظار الحكومات والهيئات التنظيمية.

آفاق المستقبل والتطورات المحتملة

مع تطور الذكاء الاصطناعي وتقنيات التشفير، من المتوقع أن تستمر أنظمة الحوسبة المظلمة في التحسن وتقديم حلول أمان جديدة. من بين التطورات المستقبلية المتوقعة:

- التعلم الآلي لتحسين كشف الهجمات: يمكن استخدام الذكاء الاصطناعي لتحليل البيانات المشفرة واكتشاف الأنشطة المشبوهة بشكل أكثر دقة.

- التشفير المتقدم باستخدام الحوسبة الكمية: قد يؤدي استخدام التشفير الكمي إلى تعزيز أمان أنظمة الحوسبة المظلمة بشكل غير مسبوق، مما يزيد من صعوبة فك التشفير.

- التطبيقات في المدن الذكية: يمكن لأنظمة الحوسبة المظلمة أن تلعب دورًا في حماية خصوصية الأفراد في المدن الذكية التي تعتمد على جمع البيانات الشامل.

تمثل أنظمة تشغيل الحوسبة المظلمة تطورًا جديدًا في عالم الأمان الرقمي، حيث تقدم بيئة محمية تعتمد على التشفير وإخفاء الهوية. ورغم التحديات التقنية والقانونية، توفر هذه الأنظمة حلاً مبتكرًا لمواجهة التهديدات السيبرانية وتعزيز حماية الخصوصية في العصر الرقمي.