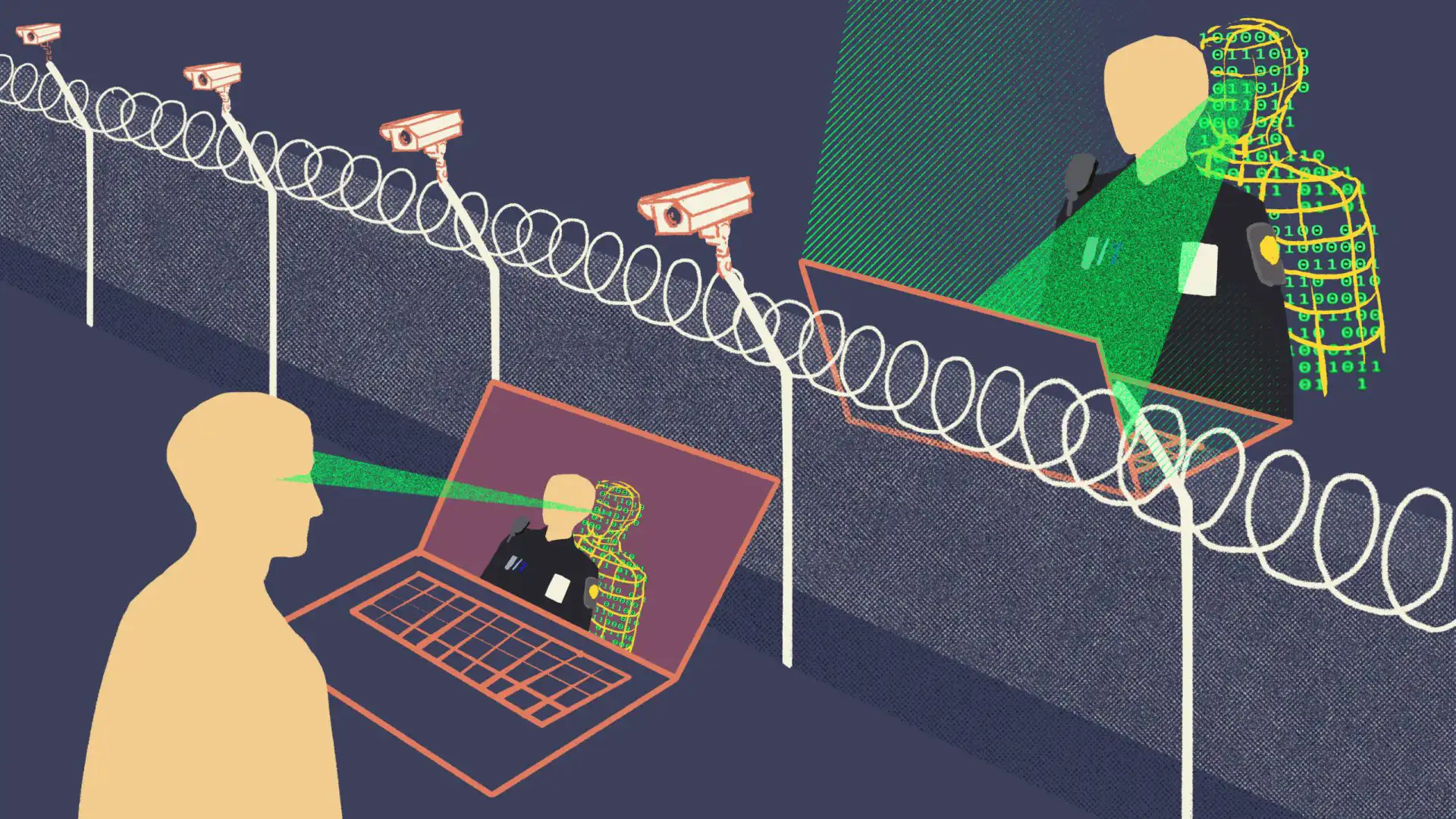

في العصر الرقمي، أصبح التتبع والاختراق يشكلان تهديدًا متزايدًا لكل من الأفراد والشركات. على الرغم من التحسينات المستمرة في تقنيات الأمان، لا تزال معظم أنظمة التشغيل التقليدية عرضة لممارسات التتبع وجمع البيانات غير المرغوب فيها. لذلك، ظهر جيل جديد من أنظمة التشغيل المضادة للمراقبة، والتي توفر حلولًا مبتكرة لحماية المعلومات الشخصية والاتصالات عبر الإنترنت.

في هذه المقالة، سنستعرض كيف تعمل هذه الأنظمة، وما هي الخيارات الأكثر أمانًا، بالإضافة إلى كيفية مساعدتها الشركات على تحسين الأمان وتقليل التكاليف التشغيلية.

ما هي أنظمة التشغيل المضادة للمراقبة؟

أنظمة التشغيل المضادة للمراقبة هي بيئات تشغيل مصممة لحماية المستخدمين من التتبع، القرصنة، والتجسس الإلكتروني. إذ تعتمد هذه الأنظمة على عدة تقنيات متقدمة لضمان الأمان الرقمي، ومنها:

- التشفير القوي: حيث يتم استخدام خوارزميات تشفير متقدمة لضمان أن جميع البيانات تظل محمية من أي محاولة اختراق.

- الاتصال المجهول: من خلال استخدام شبكات مثل Tor أو VPN، يمكن للمستخدمين تصفح الإنترنت دون الكشف عن هويتهم.

- عدم الاحتفاظ بالسجلات: بعض هذه الأنظمة لا تخزن أي بيانات أو سجلات نشاط، مما يجعل من المستحيل تتبع المستخدمين.

- التشغيل من الذاكرة المؤقتة: بدلًا من تثبيتها على الجهاز، تعمل هذه الأنظمة من خلال USB أو DVD، مما يمنع أي محاولة للتجسس على الملفات الشخصية.

أفضل أنظمة التشغيل المضادة للمراقبة

1. Tails OS

يُعتبر Tails OS أحد أكثر أنظمة التشغيل أمانًا، حيث يعتمد على التشغيل المباشر من USB أو DVD دون الحاجة إلى تثبيت دائم. بالإضافة إلى ذلك، يتم حذف جميع البيانات تلقائيًا بمجرد إيقاف تشغيل الجهاز، مما يمنع أي محاولة لتعقب المستخدم. علاوة على ذلك، يعتمد هذا النظام على شبكة Tor لتوفير اتصال إنترنت مجهول وآمن.

2. Qubes OS

على عكس الأنظمة الأخرى، يعتمد Qubes OS على العزل الرقمي، حيث يتم تشغيل كل تطبيق داخل بيئة افتراضية منفصلة. نتيجة لذلك، حتى إذا تم اختراق أحد التطبيقات، فلن يؤثر ذلك على باقي النظام. علاوة على ذلك، يتميز Qubes OS بمرونة عالية، مما يجعله مناسبًا للخبراء الأمنيين والصحفيين.

3. Whonix

يعتمد Whonix على تشغيل بيئتين افتراضيتين منفصلتين لضمان أمان تصفح الإنترنت عبر Tor. لذلك، حتى في حالة حدوث اختراق أمني، فإن البيانات الفعلية للمستخدم تبقى محمية. إضافةً إلى ذلك، يتميز النظام بإعدادات أمان متقدمة تمنع أي تسريب للمعلومات الحساسة.

4. PureOS

يُعد PureOS نظام تشغيل مفتوح المصدر يركز بشكل أساسي على الخصوصية. إذ يأتي مزودًا بأدوات أمان مثل Librem Key ويتيح تصفح الإنترنت بأمان عبر أدوات مفتوحة المصدر. بالإضافة إلى ذلك، لا يعتمد النظام على أي خدمات سحابية غير آمنة، مما يعزز من سرية البيانات المخزنة.

كيف تساعد هذه الأنظمة الشركات على تقليل التكاليف وتحسين إدارة البيانات؟

بالإضافة إلى حماية المستخدمين الأفراد، تقدم أنظمة التشغيل المضادة للمراقبة فوائد عديدة للشركات، خاصة فيما يتعلق بتقليل التكاليف التشغيلية وتحسين إدارة البيانات.

1. تقليل التكاليف المرتبطة باختراق البيانات

تعاني العديد من الشركات من خسائر مالية ضخمة بسبب الهجمات الإلكترونية وتسريبات البيانات. لذلك، يمكن لأنظمة التشغيل الآمنة أن تقلل من هذه المخاطر بشكل كبير. فبفضل تقنيات التشفير والعزل الأمني، يمكن الحد من احتمالات الاختراق، مما يوفر ملايين الدولارات التي يتم إنفاقها عادةً على استعادة البيانات وإعادة بناء الأنظمة المخترقة.

2. حماية الملكية الفكرية والمعلومات الحساسة

غالبًا ما تعتمد الشركات على معلومات سرية مثل البيانات المالية أو خطط البحث والتطوير. لذلك، يعد استخدام أنظمة تشغيل تركز على الأمان أمرًا بالغ الأهمية لحماية هذه المعلومات من القرصنة أو التجسس الصناعي. بالإضافة إلى ذلك، فإن أنظمة مثل Qubes OS توفر بيئات معزولة تحمي المستندات والملفات الحساسة من أي اختراق محتمل.

3. تحسين الامتثال للوائح الأمان العالمية

مع تزايد التشريعات الصارمة لحماية البيانات مثل اللائحة العامة لحماية البيانات (GDPR)، تحتاج الشركات إلى أنظمة تشغيل تساعدها في الامتثال لهذه القوانين. وبالتالي، فإن استخدام أنظمة تشغيل مفتوحة المصدر ومضادة للمراقبة يساعد المؤسسات في تلبية هذه المتطلبات بسهولة، مما يقلل من خطر الغرامات والعقوبات.

4. دعم العمل عن بعد بأمان

مع ازدياد الاعتماد على العمل عن بُعد، تبرز الحاجة إلى بيئات تشغيل آمنة تتيح للموظفين الوصول إلى الملفات والأنظمة دون المخاطرة بالتعرض للاختراق. لذا، توفر أنظمة مثل Tails OS بيئة تشغيل آمنة تحمي بيانات الموظفين أثناء الاتصال بالإنترنت من شبكات غير موثوقة.

5. تقليل الاعتماد على البرمجيات الاحتكارية

تعتمد العديد من الشركات على أنظمة تشغيل تجارية تتطلب دفع رسوم ترخيص وصيانة مرتفعة. في المقابل، توفر الأنظمة المفتوحة المصدر مثل Whonix أو PureOS ميزات متقدمة دون الحاجة إلى تكاليف باهظة، مما يساعد المؤسسات على تقليل النفقات التشغيلية.

التحديات المحتملة لاستخدام أنظمة التشغيل المضادة للمراقبة

بالرغم من المزايا العديدة لهذه الأنظمة، إلا أن هناك بعض العقبات التي قد تعيق اعتمادها على نطاق واسع.

- منحنى التعلم الحاد: تتطلب بعض هذه الأنظمة معرفة تقنية متقدمة، مما قد يشكل تحديًا للمستخدمين العاديين.

- التوافق مع التطبيقات التجارية: بعض البرمجيات الشائعة قد لا تكون متوافقة مع هذه الأنظمة، مما يتطلب البحث عن بدائل.

- أداء أقل في بعض الحالات: بسبب التركيز القوي على الأمان، قد تكون بعض العمليات أبطأ مقارنةً بأنظمة التشغيل التقليدية.

أصبحت أنظمة التشغيل المضادة للمراقبة ضرورية لمواجهة التهديدات الرقمية المتزايدة. بفضل تقنيات التشفير، العزل الرقمي، والاتصال المجهول، توفر هذه الأنظمة بيئات تشغيل آمنة تناسب الأفراد والشركات على حد سواء. علاوة على ذلك، يمكن لهذه التقنيات أن تساعد المؤسسات على تقليل التكاليف التشغيلية، تحسين إدارة البيانات، وضمان الامتثال للمعايير الأمنية العالمية. رغم وجود بعض التحديات، فإن اعتماد أنظمة التشغيل الآمنة يعد خطوة أساسية في تعزيز الأمان الرقمي والخصوصية في العصر الحديث.