تزايد الاعتماد على التكنولوجيا الرقمية أدى إلى ارتفاع في التهديدات السيبرانية وتعقيدها، مما يجعل الحماية التقليدية غير كافية للتصدي للهجمات المتطورة. تحتاج المؤسسات والشركات إلى حلول أمنية فعالة قادرة على مواجهة هذه التهديدات بمرونة ودقة. من هنا، ظهرت أنظمة التشغيل الداعمة لتقنيات الحماية الذاتية كحل مبتكر وضروري، حيث تُعد هذه الأنظمة تطورًا في عالم الأمن السيبراني، إذ تعمل على اكتشاف الثغرات وتحليل الهجمات والرد عليها بشكل آلي دون تدخل بشري مباشر.

مفهوم أنظمة التشغيل الداعمة لتقنيات الحماية الذاتية

تعتمد أنظمة التشغيل الداعمة للحماية الذاتية على الذكاء الاصطناعي (AI) والتعلم الآلي (Machine Learning) لتحليل الأنشطة المشبوهة، واستجابة سريعة للتهديدات من خلال أتمتة الإجراءات الأمنية وتعلم الأنماط السلوكية للتهديدات السيبرانية. هذا النوع من الأنظمة التشغيلية يمكّن الأنظمة من التكيف مع التهديدات الجديدة وتطوير استراتيجياتها الأمنية بشكل مستمر.

تهدف هذه الأنظمة إلى تقليل الاعتماد على التدخل البشري وتوفير استجابة آنية وفعّالة للتعامل مع الهجمات، خاصة في ظل انتشار التهديدات السيبرانية المتزايدة والمعقدة. تقدم هذه الأنظمة حلولًا وقائية واستباقية أكثر تطورًا مما توفره أنظمة الحماية التقليدية.

آلية عمل أنظمة التشغيل الداعمة لتقنيات الحماية الذاتية

1. اكتشاف التهديدات وتحليلها

تعتمد أنظمة التشغيل الداعمة للحماية الذاتية على تقنيات الذكاء الاصطناعي لتحليل البيانات الضخمة التي يتم جمعها من الأنشطة والعمليات داخل النظام. تُستخدم خوارزميات تعلم الآلة لتحليل الأنماط السلوكية والتمييز بين الأنشطة الطبيعية والمشبوهة. فور تحديد أي نشاط غير طبيعي، يقوم النظام بتشغيل خوارزميات التحليل التي تتيح فحص النشاط بدقة والتعرف على نوع التهديد واستراتيجياته.

2. الرد التلقائي وإجراءات الحماية الذاتية

بمجرد تحديد التهديد، تستجيب أنظمة الحماية الذاتية تلقائيًا باتخاذ الإجراءات المناسبة مثل عزل النظام أو تقييد الوصول أو حتى إغلاق التطبيقات المتأثرة بشكل فوري. هذه الإجراءات التلقائية تهدف إلى منع انتشار التهديدات وتقليل الضرر الناجم عن الهجوم. يتمتع النظام بقدرة التفاعل الفوري دون الحاجة إلى انتظار تدخل بشري، مما يضمن استجابة فعالة وسريعة.

3. التعلم المستمر والتكيف

إحدى أهم ميزات أنظمة التشغيل الداعمة لتقنيات الحماية الذاتية هي قدرتها على التعلم المستمر من الهجمات السابقة والتكيف مع التهديدات الجديدة. تعتمد هذه الأنظمة على ما يُعرف بـ التعلم التعزيزي (Reinforcement Learning) والتعلم غير الخاضع للإشراف (Unsupervised Learning) لاكتشاف سلوكيات الهجمات المحتملة. يتم تخزين الأنماط المكتشفة وتطوير حلول استباقية تساعد في التنبؤ بالهجمات المستقبلية وتقليل احتمالية اختراق النظام.

استراتيجيات الحماية الذاتية في أنظمة التشغيل

1. استخدام تقنية العزل الديناميكي

تعتبر تقنية العزل الديناميكي إحدى الاستراتيجيات الأساسية في أنظمة الحماية الذاتية، حيث يتم فصل العمليات المشبوهة عن بقية النظام لمنع انتشار التهديدات. يعمل النظام على إنشاء بيئات معزولة، مثل الحاويات الافتراضية، لكل تطبيق أو عملية، بحيث يتم تأمين بيئة التشغيل وتقليل أثر الهجمات.

2. إدارة الأذونات والتحكم في الوصول

تعتمد هذه الأنظمة على سياسة تحديد الأذونات وتطبيق مبدأ أقل صلاحية، حيث يُمنح كل مستخدم الحد الأدنى من الصلاحيات اللازمة لأداء مهامه. هذا يقلل من مخاطر الوصول غير المصرح به، ويضمن ألا تتأثر بقية أجزاء النظام في حال تم استغلال ثغرة في جزء معين منه.

3. التحقق المستمر من النزاهة

تتيح هذه الاستراتيجية مراقبة سلامة النظام باستمرار، حيث يتم فحص البيانات والنظم بشكل دوري للتحقق من أنها لم تتعرض للتلاعب أو الاختراق. التحقق المستمر من النزاهة يسهم في اكتشاف الهجمات التي تعتمد على تعديل البيانات أو إدخال أكواد خبيثة في النظام، وبالتالي يساعد على الحد من التهديدات وتعزيز أمان النظام.

تحديات تطبيق أنظمة التشغيل الداعمة للحماية الذاتية

رغم الفوائد الكبيرة التي تقدمها هذه الأنظمة، تواجه بعض التحديات، منها:

- التعقيد التقني: يتطلب تطوير أنظمة التشغيل الداعمة للحماية الذاتية مهارات تقنية عالية ومعرفة عميقة بعلوم الذكاء الاصطناعي والأمن السيبراني، مما يزيد من التكلفة والجهد.

- الاعتماد على الذكاء الاصطناعي: يعتمد نجاح هذه الأنظمة على دقة التحليل والخوارزميات المستخدمة، ما يعني أن أي ضعف في الذكاء الاصطناعي قد يؤدي إلى فشل النظام في الكشف عن التهديدات أو اتخاذ إجراءات غير مناسبة.

- التحديات القانونية والأخلاقية: تتطلب أنظمة الحماية الذاتية جمع وتحليل كميات ضخمة من البيانات، مما يثير بعض التحديات القانونية والأخلاقية المتعلقة بخصوصية المستخدمين وحقوقهم.

الحلول المستقبلية لتعزيز الحماية الذاتية

مع تطور تقنيات الذكاء الاصطناعي والتعلم الآلي، يمكن تعزيز أنظمة التشغيل الداعمة للحماية الذاتية عبر:

- استخدام تقنيات التعلم العميق (Deep Learning): يسمح هذا النوع من التعلم بفهم الأنماط المعقدة في البيانات، مما يساهم في زيادة دقة التنبؤ بالهجمات.

- التكامل مع الحوسبة السحابية: من خلال استخدام الحوسبة السحابية، يمكن توزيع إمكانيات الحماية الذاتية وتحديثها بشكل دوري، مما يضمن حماية محدثة وتغطية واسعة.

- تطوير شبكات عصبية متقدمة: تتيح هذه الشبكات للنظام استيعاب وتقييم الأنماط الناشئة عن الهجمات الجديدة، مما يزيد من قدرة النظام على مواجهة التهديدات المتطورة.

أمثلة تطبيقية على أنظمة التشغيل الداعمة لتقنيات الحماية الذاتية

أنظمة حماية المؤسسات المالية

تُستخدم أنظمة التشغيل الداعمة للحماية الذاتية في المؤسسات المالية والبنوك، حيث يتطلب حماية المعلومات الحساسة من السرقة أو التلاعب استجابة فورية وفعّالة. تعتمد البنوك على هذه الأنظمة للتعرف على الأنماط غير الطبيعية في عمليات التحويل المالي، والتحقق من هوية المستخدمين بشكل مستمر.

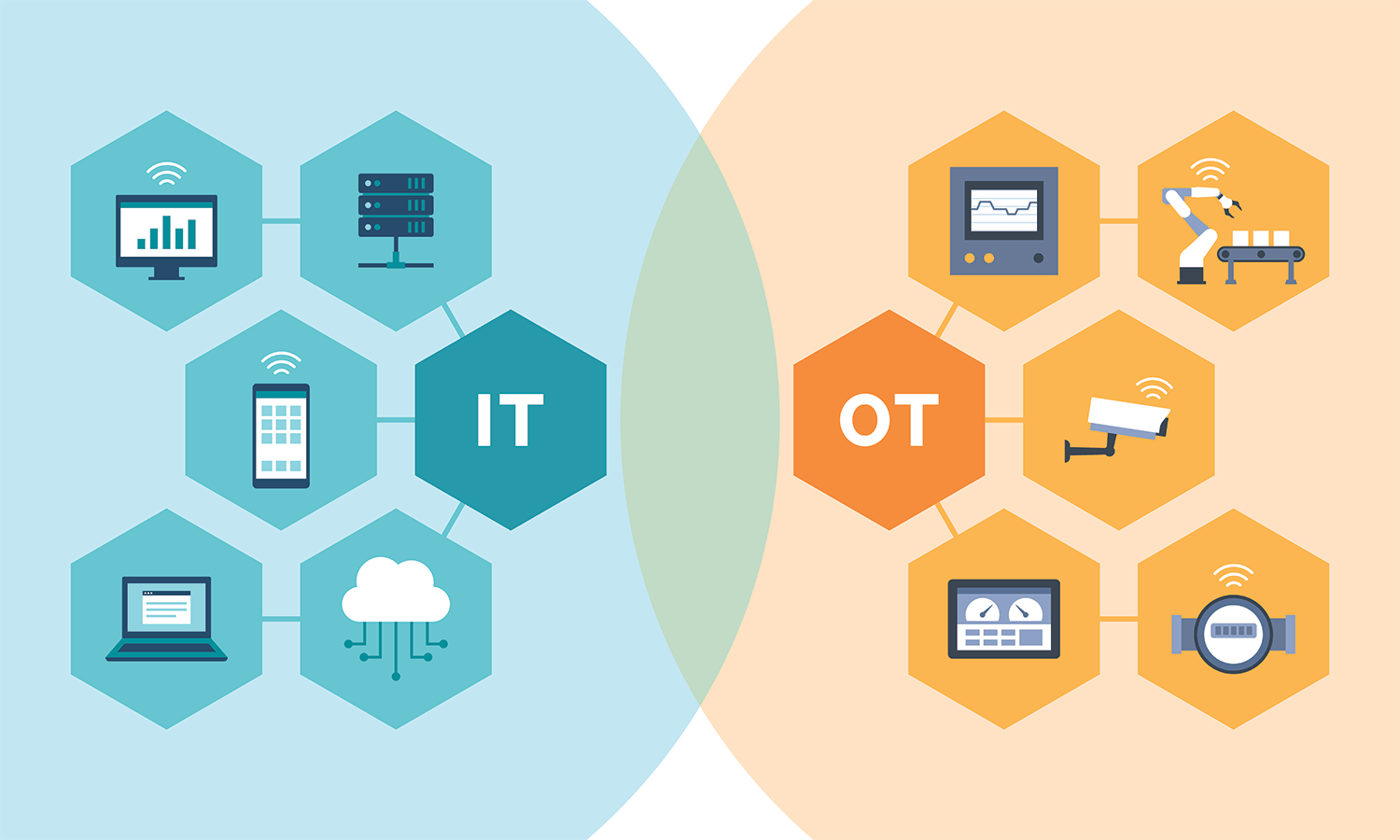

الحماية في البنية التحتية الحيوية

في مجالات الطاقة والمرافق العامة، تُستخدم هذه الأنظمة لحماية البنية التحتية الحيوية من الهجمات الإلكترونية. تعتمد هذه الأنظمة على مراقبة العمليات الصناعية باستمرار، وتفعيل آليات استجابة تلقائية في حال الكشف عن أي نشاط غير طبيعي.

أنظمة التشغيل الداعمة لتقنيات الحماية الذاتية تمثل مستقبل الأمن السيبراني، حيث تسهم بشكل كبير في تقليل مخاطر الاختراقات الإلكترونية من خلال الاستجابة الفورية والتعلم المستمر. بفضل الاعتماد على الذكاء الاصطناعي والتعلم الآلي، تتجاوز هذه الأنظمة حدود الحماية التقليدية لتقدم حلولًا متقدمة وقابلة للتكيف مع التهديدات المتطورة.