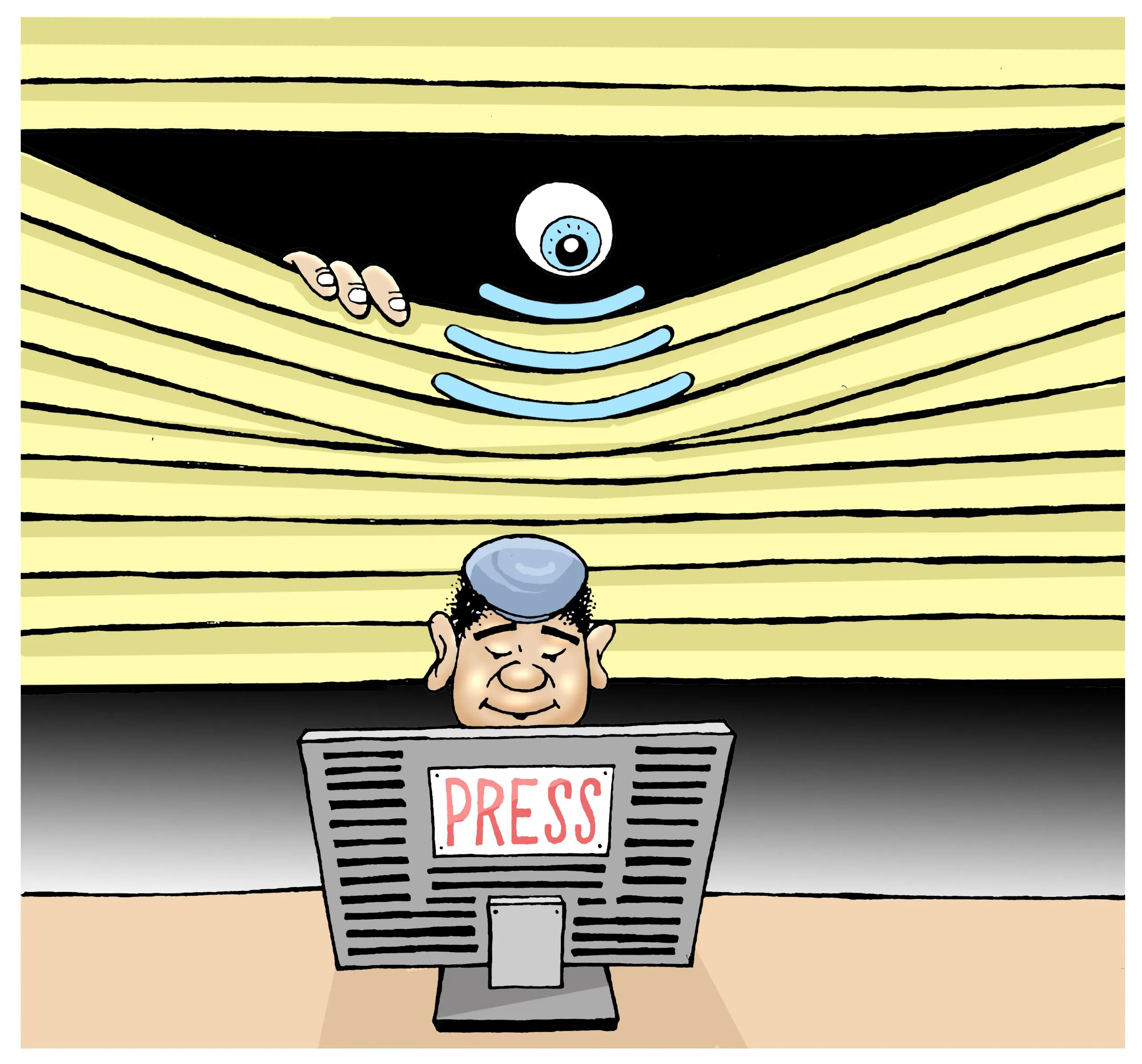

لم يعد التجسس الرقمي مجرد نشاط سري تمارسه أجهزة الاستخبارات في النزاعات، بل أصبح صناعة متكاملة تُدار عبر شبكات من الشركات الخاصة التي تبيع أدوات مراقبة متقدمة للحكومات حول العالم. في العقد الأخير، ظهرت سوق سوداء رسمية لتقنيات الاختراق والتتبع، تُسوَّق تحت شعار “الأمن القومي”، لكنها تُستخدم في الواقع لإسكات المعارضين وملاحقة الصحفيين.

تحوّل هذا التوجه إلى ظاهرة يمكن وصفها بتسليح البرمجيات الخبيثة، أي تحويل أدوات الحماية والاختبار الأمني إلى أسلحة رقمية تُستعمل ضد المدنيين. ما يثير القلق هو أن هذه العمليات تجري غالبًا بغطاء قانوني وشركات وسيطة، مما يجعل مساءلتها أمرًا بالغ الصعوبة.

أولًا: مفهوم تسليح البرمجيات الخبيثة

يقصد بتسليح البرمجيات الخبيثة عملية تطوير أو تعديل برمجيات التجسس والاختراق لاستخدامها كأدوات سياسية أو أمنية ضد أفراد أو مؤسسات إعلامية. بخلاف الاستخدام التقليدي في المجال العسكري، تتجه هذه التقنيات نحو أهداف مدنية محددة، حيث يُخترق الهاتف أو الحاسوب للحصول على بيانات خاصة، أو لتعطيل عمل الصحفيين والناشطين.

تستخدم هذه البرمجيات أساليب متقدمة مثل استغلال الثغرات الصفرية (Zero-day exploits)، والتسلل عبر روابط خبيثة، والتثبيت الصامت داخل التطبيقات الموثوقة. الهدف ليس فقط جمع المعلومات، بل أحيانًا تدميرها أو تشويهها بما يخدم مصالح الجهات المستفيدة.

ثانيًا: الشركات التجارية كجهات فاعلة في التجسس

برزت خلال السنوات الأخيرة شركات متخصصة في بيع أدوات المراقبة للحكومات، مثل “NSO Group” الإسرائيلية المنتجة لبرمجية “بيغاسوس”، وشركة “Candiru”، وشركات أوروبية وآسيوية أخرى تقدم منتجات مشابهة. هذه الشركات تعمل قانونيًا في معظم الأحيان، وتبرر أنشطتها بأنها موجهة ضد الإرهاب والجريمة المنظمة.

لكن تقارير منظمات مثل “Citizen Lab” و“Forbidden Stories” كشفت أن العديد من عملاء هذه الشركات هم أنظمة استبدادية استخدمت البرمجيات لاستهداف صحفيين ومدافعين عن حقوق الإنسان. هذا التداخل بين القطاع التجاري والاستخدام السياسي يخلق نموذجًا جديدًا من “الخصخصة الأمنية”، حيث تنتقل قدرات التجسس من يد الدولة إلى السوق الخاصة.

ثالثًا: الآليات التقنية للاختراق والاستهداف

تُبنى هذه البرمجيات على هندسة دقيقة تمكنها من تجاوز أنظمة الحماية التقليدية. تشمل أبرز التقنيات:

- الاستغلال غير التفاعلي (Zero-click exploits): يتيح اختراق الأجهزة دون أي تفاعل من المستخدم، عبر رسائل أو إشعارات مزيفة.

- التنصت الدائم (Persistent Surveillance): يسمح بمراقبة الصوت، الموقع، والمراسلات بشكل مستمر حتى بعد إعادة تشغيل الجهاز.

- تحكم عن بُعد (Remote Control): يمكّن الجهات المهاجمة من الوصول الكامل إلى الملفات، الكاميرا، والميكروفون دون علم المستخدم.

هذه القدرات التقنية تجعل من الصحفيين هدفًا مثاليًا، نظرًا لاعتمادهم المكثف على الهواتف الذكية والتطبيقات المفتوحة للتواصل مع المصادر.

رابعًا: الأثر على حرية التعبير والعمل الصحفي

إن استهداف الصحفيين بالبرمجيات الخبيثة لا يهدد خصوصيتهم فحسب، بل يقوّض أسس الصحافة الحرة نفسها. فعندما يصبح كل تواصل عرضة للمراقبة، تفقد المصادر ثقتها بالصحفيين، وتتراجع قدرة الإعلام على فضح الانتهاكات.

تسببت هجمات رقمية موثقة في اعتقال أو ملاحقة عدد من الصحفيين في الشرق الأوسط، بعد تسريب بياناتهم من هواتف مخترقة. في بعض الحالات، استُخدمت المعلومات المسروقة لتشويه السمعة أو لتوجيه اتهامات قانونية باطلة. بذلك تتحول التكنولوجيا من أداة تواصل إلى وسيلة قمع ناعمة تكمم الأفواه من دون رصاص.

خامسًا: الأبعاد القانونية والتنظيمية

الإطار القانوني الدولي لم يواكب بعد تطور سوق التجسس التجاري. فبينما تحظر بعض الاتفاقيات تصدير الأسلحة التقليدية، لا توجد معايير ملزمة لتنظيم تصدير البرمجيات التجسسية. محاولات الاتحاد الأوروبي والولايات المتحدة لفرض قيود على بعض الشركات تبقى محدودة، إذ يمكن لهذه الكيانات تسجيل فروع جديدة أو إعادة بيع منتجاتها عبر وسطاء.

كما أن آليات المساءلة ضعيفة بسبب الطبيعة العابرة للحدود لهذه البرمجيات. فعندما يُخترق صحفي في أوروبا باستخدام أداة مصدرها شركة آسيوية وتستخدمها جهة شرق أوسطية، يصبح من شبه المستحيل تحديد المسؤولية القانونية. هذا الفراغ التشريعي يسمح باستمرار دائرة الإفلات من العقاب.

سادسًا: الاقتصاد السياسي للتجسس

تحولت صناعة التجسس إلى قطاع اقتصادي ضخم تديره شبكات استثمار خاصة وشركات أمنية ناشئة. الأرباح العالية الناتجة عن بيع أدوات المراقبة تشجع على مزيد من الابتكار في تطوير الهجمات بدلًا من تعزيز الدفاعات.

في العالم العربي، يُلاحظ توسع بعض الحكومات في التعاقد مع شركات أجنبية لتوفير حلول “الأمن السيبراني”، والتي تشمل فعليًا قدرات تجسسية موجهة. هذا النوع من التعاون يعيد إنتاج التبعية التقنية، حيث تشتري الدول قدرات رقابية بدلًا من بناء منظومات حماية وطنية شفافة.

سابعًا: الأثر الأخلاقي والاجتماعي

تسليح البرمجيات الخبيثة يعمّق الفجوة بين التكنولوجيا والحقوق الأساسية. فالخطر لا يكمن فقط في الاختراق، بل في تآكل الثقة بالمجال الرقمي كفضاء آمن للتعبير. حين يدرك الصحفي أو الناشط أن هاتفه قد يكون أداة ضده، يتحول الفضاء الرقمي إلى مساحة خوف لا حرية.

تتجاوز الأضرار حدود الأفراد إلى المجتمع بأسره، حيث يتراجع الحوار العام وتختفي الروايات المستقلة. في هذه البيئة، يُعاد تشكيل الحقيقة عبر أدوات تقنية تسيطر عليها أطراف ذات مصالح سياسية واقتصادية.

ثامنًا: نحو إطار دولي للحد من الاستخدام القمعي للتقنيات

يتطلب التصدي لتسليح البرمجيات الخبيثة مجموعة من الإجراءات المترابطة:

- تبني معايير دولية لتنظيم تصدير البرمجيات التجسسية، تشبه اتفاقية الأسلحة التقليدية.

- فرض الشفافية على الشركات التجارية، من خلال إلزامها بنشر قوائم زبائنها وتوضيح طبيعة الاستخدامات المسموح بها.

- تأسيس آلية دولية للتحقيق في الانتهاكات الرقمية، تتيح للضحايا رفع دعاوى ضد الجهات المتورطة.

- دعم مبادرات الأمن الرقمي المستقل، التي توفر أدوات حماية مفتوحة المصدر للصحفيين والنشطاء.

إن هذه الخطوات لا تمثل حلولًا نهائية، لكنها تضع الأساس لبيئة رقمية أكثر عدالة وتوازنًا بين الأمن والحرية.

وفي النهاية

لقد انتقلت المعركة من الشوارع إلى الشاشات، ومن أدوات القمع التقليدي إلى أسلحة رقمية أكثر دقة وخفاء. تسليح البرمجيات الخبيثة ضد حرية التعبير يمثل تهديدًا جوهريًا للنظام الديمقراطي العالمي، لأنه يقوّض قدرة المجتمعات على مراقبة السلطة ومحاسبتها. إن بناء نظام تقني أخلاقي يستدعي تفكيك التحالف بين الشركات الأمنية والأنظمة القمعية، وإعادة توجيه الابتكار نحو حماية الإنسان لا السيطرة عليه.