في عصر أصبحت فيه الهواتف المحمولة امتداداً لحياتنا الشخصية و أسرارنا، قد تبدو شريحة الاتصال مجرد قطعة صغيرة لا نعطيها الكثير من الانتباه، فهي بالنسبة لنا شريحة نحاسية توضع في المكان المخصص لها ووظيفتها الاتصال مع ابراج الاتصالات .

ولكن !! ماذا لو كانت هذه القطعة البسيطة تخفي في طياتها أدوات وبرمجيات تهدد خصوصيتنا واماننا ؟ إنها ليست مجرد وسيلة اتصال، بل قد تتحول إلى بوابة للتجسس وجمع المعلومات

تعد شريحة SIM مكوناً أساسياً في عملية الاتصال بمزودات الخدمة، حيث تتيح لأجهزة الهاتف المحمولة الارتباط بشبكات الاتصالات. وتعمل هذه الشريحة على تخزين معلومات المشترك، مثل رقم الهاتف ومفاتيح التشفير، مما يمكن المستخدمين من إجراء المكالمات، وإرسال الرسائل، والاستفادة من خدمات البيانات.

أنواع بطاقات السيم كارد

1- الشرائح التقليدية (Traditional SIM)

- تعرف أيضاً باسم الشرائح المادية.

- تتطلب إدخال بطاقة فعلية في الجهاز.

- تستخدم بشكل واسع في الهواتف القديمة والحديثة.

- تحتوي على وحدة ذاكرة صغيرة تخزن معلومات الهوية الدولية للمشترك (IMSI) ومفتاح تعريف الشبكة.

- يتم تصنيعها بمواصفات قياسية تضمن توافقها مع معظم الأجهزة

- تعد أقل مرونة مقارنة بالشرائح الحديثة مثل eSIM، حيث لا يمكن تغييرها أو تحديثها إلا عن طريق استبدالها بشريحة اخرى

2. شريحة (128K USIM JAVA)

- نسخة محسنة من الشرائح التقليدية ومخصصة للعمل مع شبكات الجيل الثالث وما بعدها

- توفر سعة تخزينية تصل إلى 128 كيلوبايت، مما يسمح بتخزين العديد من البيانات مثل جهات الاتصال والرسائل النصية.

- تشغيل تطبيقات (Java) تدعم هذه الشريحة تحميل وتشغيل تطبيقات مكتوبة بلغة Java،

- تقدم أماناً متقدماً عبر تقنيات التشفير الحديثة والمصادقة المحسنة.

- تعتبر مثالية للاستخدامات التي تتطلب ميزات إضافية مقارنة بالشرائح التقليدية.

3. الشرائح الإلكترونية (eSIM):

- عتمد تقنية (eSIM) على شريحة مدمجة إلكترونية داخل الهاتف أو الجهاز الذكي، مما يعني أنها لا تحتاج إلى بطاقة مادية وتلغي الحاجة إلى وجود بطاقة فعلية فيزيائية. اما تسميتها بـ “الإلكترونية” تشير إلى كونها تعمل بتقنيات رقمية متقدمة،

- تتيح للمستخدمين تفعيل خط اتصال جديد أو تغيير مزود الخدمة، من خلال مسح الكود الذي يتم ارساله من شركة الاتصالات دون الحاجة إلى زيارة المتجر أو تبديل الشريحة يدويا

- توفر مرونة كبيرة للمستخدمين الذين يسافرون دولياً، حيث يمكنهم التبديل بين شبكات مختلفة بسهولة.

- رغم مميزاتها، تواجه eSIM تحديات مثل الحاجة إلى دعم من مزودي الخدمة وعدم توافقها مع جميع الأجهزة الحالية.

ما هي التطبيقات المدمجة في شرائح SIM؟

هي عبارة عن برمجيات ذكية يتم دمجها في شريحة (SIM – ESIM – USIM) لتوسيع وظائف الشريحة، تقدم هذه التطبيقات خدمات متنوعة مثل الدفع الإلكتروني، دعم خدمات التجوال، وتخزين البيانات كجهات الاتصال والإعدادات. كما تساهم في تحسين إدارة البيانات والشبكات وتعزيز الأمان، مما يضمن تقديم خدمات متطورة وتحسين تجربة المستخدم باستمرار.

هل يمكن ان يكون هنالك تطبيقات مدمجة في الشرائح التقليدية (SIM)

نعم، يمكن أن تحتوي الشرائح التقليدية (Traditional SIM) على تطبيقات مدمجة، لكن هذه التطبيقات تكون محدودة مقارنة بالشرائح الأكثر تقدمًا مثل 128K USIM Java أو eSIM. , وغالباً ما تركز هذه التطبيقات المدمجة على الوظائف الأساسية مثل:

1 . إدارة الهوية: (Identity Management)

- هو عبارة عن تطبيق يقوم بتخزين الهوية الدولية للمشترك (IMSI) ومفاتيح التشفير لضمان الاتصال بالشبكة.

2. التشفير (Encryption):

- هو عبارة عن التطبيق المسؤول عن تشفير الاتصالات لضمان أمان البيانات أثناء نقلها.

3. تطبيق تخزين جهات الاتصال:

- تستخدم لتخزين عدد محدود من جهات الاتصال مع معلومات أساسية مثل الاسم والرقم.

4. التطبيقات المرتبطة بخدمات القيمة المضافة (VAS):

- مثل الاشتراكات في الرسائل النصية الإخبارية أو الخدمات الترويجية التي يقدمها مزود الخدمة.

5. إدارة الشبكة (Network Management):

- تطبيقات مدمجة تساعد في تسجيل الشريحة على الشبكات المختلفة وتفعيل الخدمات مثل التجوال.

6. تطبيقات الخدمات المصغرة (STK – SIM Toolkit):

- تقنية تتيح تشغيل برامج صغيرة يتم التحكم فيها من قبل مزودي الخدمة، مثل قوائم الخدمة أو إشعارات الرصيد.

ماهي الوظائف الإضافية التي توفرها USIM مقارنة بالشرائح التقليدية (SIM)

شرائح USIM نسخة محسنة/مطورة من الشرائح التقليدية وتقدم وظائف إضافية تجعلها أكثر قوة وكفاءة. تتجاوز USIM الوظائف الأساسية للشرائح التقليدية (مثل تخزين بيانات المشترك وإدارة الهوية) لتضيف ميزات محسنة تلبي احتياجات الاتصالات الحديثة، ومنها:

1. دعم شبكات الجيل الثالث (3G) ومابعدها .

- مصممة خصيصاً لدعم تقنيات الاتصال الحديثة مثل 3G، 4G، 5G

- تقدم سرعة اتصال أعلى وكفاءة أكبر مقارنة بالشرائح التقليدية

2. زيادة السعة التخزينية:

- تخزين عدد أكبر من جهات الاتصال مع معلومات إضافية مثل أرقام متعددة وبريد إلكتروني.

- تفعيل وحفظ تطبيقات أكثر تنوعاُ.

3. تشغيل تطبيقات متقدمة:

دعم (Java) يسمح بتشغيل تطبيقات ذكية مدمجة، مثل:

- التطبيقات المصرفية: لتفعيل خدمات الدفع الإلكتروني.

- الألعاب والتطبيقات البسيطة.

- التطبيقات الأمنية: لتحسين حماية البيانات والمصادقة.

4. مستوى امان أعلى

- تقدم تقنيات متقدمة للتشفير.

- مصادقة أقوى بين المستخدم والشبكة باستخدام خوارزميات معقدة

5. خدمات القيمة المضافة:

- الاشتراك في محتوى الوسائط المتعددة.

- خدمات الرسائل التفاعلية من مزود الشبكة.

6. تحسين خدمات التجوال الدولي

- تقدم إدارة أفضل للتجوال الدولي عبر توافقها مع شبكات متعددة، مما يسهل الاتصال في أي بلد.

7. تحديثات التطبيقات عن بعد (Over-the-Air):

- تسمح بتحديث التطبيقات المدمجة على الشريحة أو إعدادات الشبكة دون الحاجة إلى استبدالها فعليا.

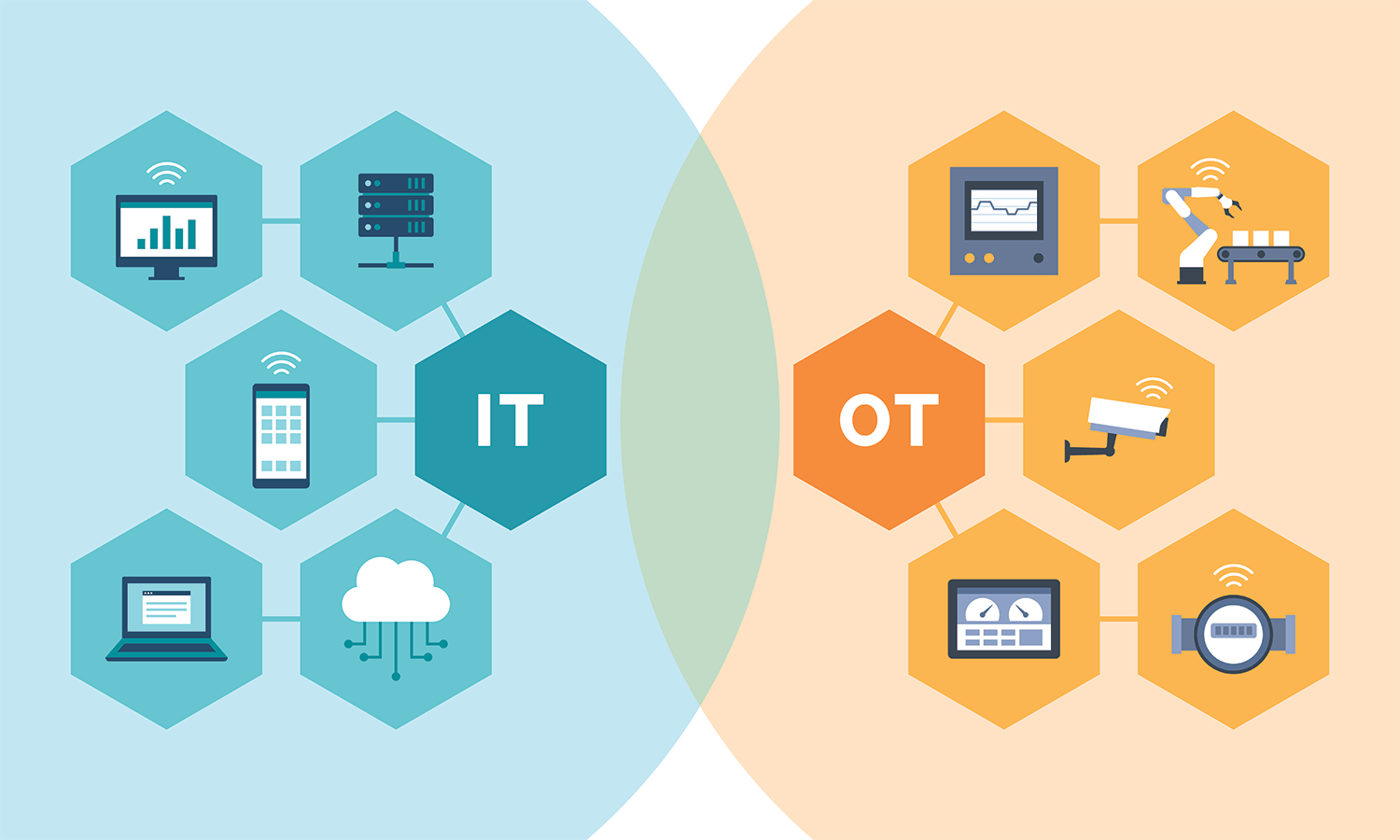

هل يتطلب التجسس على مستخدمين هذه الشرائح الوصول الى البنية التحتية لشركة الاتصالات (محطات الاتصال، خوادم الشبكة، أنظمة إدارة البيانات.. )

لا يتطلب التجسس على مستخدمي الشرائح بالضرورة الوصول إلى البنية التحتية لشركة الاتصالات حيث بالإمكان القيام بالتجسس من خلال عدة طرق، بعضها يعتمد على الشريحة نفسها، بينما يتطلب البعض الآخر الوصول الى البنية التحتية.

1 . طرق التجسس الممكنة على الشرائح دون الحاجة للبنية التحتية:

التلاعب بالتطبيقات المدمجة (تطبيقات مدمجة خبيثة )

- بالإمكان تضمين الشريحة بتطبيقات مدمجة يتم تصميمها بشكل مخصص للتجسس حيث تقوم هذه التطبيقات بإرسال بيانات المستخدم مباشرة إلى أطراف ثالثة (جهة خارجية) دون الحاجة لتدخل من شبكة الاتصالات. مثلاً: يمكن أن يقوم التطبيق المثبت على الشريحة بتسجيل المكالمات، قراءة الرسائل النصية، أو تتبع الموقع الجغرافي باستخدام بيانات الشبكة.

التحديث عن بعد (Over-the-Air – OTA):

- إذا كانت الشركة المصنعة تتحكم في تحديثات الشريحة، يمكن إرسال تعليمات خبيثة إلى الشريحة مباشرة من خلال الشبكة من دون إشعار المستخدم.

- وهذا لا يحتاج إلى الوصول المباشر الى البنية التحتية لشركة الاتصالات بل يتم ارسال هذه التعليمات من خلال القنوات القياسية المستخدمة في إدارة الشرائح (هناك بروتوكولات معتمدة دولياً لإدارة الشرائح. ) وبالتالي اذا تم استغلال هذه القنوات القياسية من قبل جهة خبيثة (مثل الشركة المصنعة للشريحة)، فإنها يمكن أن تستخدمها لتنفيذ أوامر مثل التجسس أو جمع البيانات دون علم المستخدم أو شركة الاتصالات.

جمع البيانات المشفرة:

- يمكن أن يتم ذلك من خلال برمجة الشريحة نفسها أو عبر برمجة التطبيقات المدمجة داخل الشريحة لجمع بيانات حساسة حيث تقوم بجمع بيانات حساسة مثل أرقام الهواتف التي يتم الاتصال بها أو استقبال المكالمات منها. ويتم تخزين هذه البيانات على الشريحة بشكل مؤقت، ثم ترسل لاحقا إلى أطراف ثالثة (جهة خارجية )

2 . طرق التجسس التي تتطلب الوصول إلى البنية التحتية لشركة الاتصالات

اعتراض البيانات:

- إذا تمكن الطرف الثالث (الجهة الخارجية) من الوصول إلى البنية التحتية، المر الذي يمكنها من اعتراض المكالمات والرسائل المرسلة من خلال الشبكة .

تنفيذ تحديثات ضارة عبر الشبكة:

- قد تكون شركة الاتصالات لها دور الوسيط لتحديث الشريحة عبر قنوات (OTA) (تحديثات التطبيقات عن بعد) وفي حال السيطرة على البنية التحتية، يمكن إرسال تعليمات ضارة إلى الشرائح.

تحليل حركة المرور:

- إذا تمكن الطرف الثالث (الجهة الخارجية) من الوصول إلى البنية التحتية، يمكنه القيام بتحليل البيانات الواردة والصادرة من الشرائح، ما يوفر معلومات عن أنشطة المستخدم.

كيف يمكن معرفة ان هذه الشرائح تتجسس عليي

إن معرفة أن المستخدم هو ضحية ل عملية تجسس من خلال شريحة ( SIM , ESIM , USIM ) ليس بالأمر السهل , ولا يمكن الحكم عليه بشكل مباشر , وخاصة إذا كان التجسس يتم بطرق خفية ومتطورة. ومع ذلك، هناك علامات ومؤشرات يمكن أن تساعد في تحديد وجود نشاط أو سلوك مريب وغير طبيعي.

1 . مراقبة السلوك الغريب للهاتف:

- استهلاك بطارية غير معتاد: إذا استهلك هاتفك البطارية بسرعة أكبر من المعتاد، فقد يشير ذلك إلى وجود تطبيقات تعمل في الخلفية أو عمليات غير طبيعية تجري على الشريحة.

- ارتفاع استهلاك البيانات: إذا لاحظت زيادة مفاجئة وغير مبررة في استخدام البيانات، فقد تكون الشريحة ترسل بياناتك إلى جهة خارجية.

- سخونة الهاتف: سخونة الهاتف أثناء عدم استخدامه قد تكون علامة على أن الشريحة تعمل بمهام خفية.

2. مراقبة نشاط الشبكة:

- ستخدم تطبيقات لمراقبة حركة البيانات على هاتفك (مثل Wireshark أو تطبيقات تحليل الشبكة). إذا وجدت بيانات تُرسل إلى خوادم غير معروفة، فقد تكون الشريحة مصدر ذلك.

- تحقق من عناوين الـ IP التي يتصل بها الهاتف، وخاصة تلك التي تنتمي لدول أو شركات غير متوقعة

3. فحص التحديثات عن بعد :

- إذا كانت الشريحة تدعم التحديثات عن بعد (OTA)، حاول معرفة ما إذا كانت هناك تحديثات غير مبررة أو دورية تُجرى دون إشعار.

- بعض الهواتف تعرض إشعارات عند تحديث الشريحة. إذا لاحظت تحديثات متكررة دون تدخل منك، فهذه علامة مشبوهة

4. التحقق من التطبيقات المدمجة:

- يمكن لبعض التطبيقات (مثل SIM Card Info أو SIM Toolkit Apps) أن تعرض قائمة التطبيقات المثبتة على الشريحة.

- إذا وجدت تطبيقات مدمجة لا تعرفها أو لا تبدو ضرورية، فقد تكون جزءاً من عملية مراقبة.

5. تحليل الشريحة في بيئة معزولة:

- يمكن للخبراء التقنيين استخراج محتويات الشريحة باستخدام أجهزة متخصصة مثل SIM Card Readers

- بعد استخراج البيانات، يمكن تحليل التطبيقات المثبتة والبحث عن وظائف أو كود مريب

6. ملاحظة الرسائل الغريبة

- أحياناً يتم التحكم في الشرائح عبر رسائل نصية صامتة أو مخفية تُعرف بـ Silent SMS.

- إذا لاحظت رسائل غريبة في صندوق الوارد أو في سجل النشاط، فقد تكون مؤشرًا على التجسس

7. مراجعة سجلات الشركة المصنعة

- ابحث عن اسم الشركة المصنّعة للشريحة (عادةً مطبوع على العلبة أو يمكن الحصول عليه من إعدادات الهاتف).

- تحقق من سمعتها وأي تقارير أمان سابقة قد تشير إلى تورطها في أنشطة مشبوهة.

8. الاستعانة بخبراء أمان:

إذا كنت تشك في شريحتك، استشر خبير أمان سيبراني لفحصها. هؤلاء الخبراء يمكنهم تحليلها بشكل شامل.

التحديات التي تواجه التحقيق في التجسس على شرائح الاتصال (SIM, USIM, eSIM)

1 . صعوبة اكتشاف التطبيقات المدمجة الخبيثة على الشريحة

- التطبيقات المدمجة داخل الشريحة تعمل في بيئة مغلقة (Sandboxed) يصعب تحليلها.

- لا يمكن للمستخدم العادي الوصول إلى محتوى الشريحة أو فحص التطبيقات المضمنة بسهولة.

- بعض التطبيقات قد تكون مصممة بحيث تعمل فقط في أوقات محددة أو بناءً على أوامر خارجية، مما يجعل تعقبها صعبًا.

2. ضعف الأدوات المتاحة للتحليل التقني

- غالبية المستخدمين وحتى الخبراء لا يمتلكون الأدوات المتخصصة لاستخراج وتحليل بيانات الشريحة.

- يتطلب تحليل محتوى الشريحة أجهزة خاصة مثل SIM Card Readers أو برامج متقدمة لفك تشفير التطبيقات المدمجة.

3. عدم وجود إشعارات عند تنفيذ بعض الأوامر عبر الشريحة

- بعض الهجمات، مثل Simjacker، تستخدم رسائل SMS صامتة، مما يجعل المستخدم لا يشعر بأي تغيير أو تهديد.

- التحديثات التي تتم عبر OTA (Over-the-Air) تحدث في الخلفية دون تنبيه المستخدم، مما يسمح بإجراء تعديلات على الشريحة دون علمه.

4. إمكانية التلاعب بالبنية التحتية للاتصالات

- ضعف بروتوكولات مثل SS7 وDiameter يمكن أن يسمح للجهات الخبيثة بالتنصت على المكالمات والرسائل حتى دون الحاجة إلى اختراق الشريحة نفسها.

- بعض شركات الاتصالات قد لا تمتلك إجراءات حماية قوية ضد هذه الثغرات.

5. تورط محتمل لمزودي الخدمة أو الشركات المصنعة

- بعض الشركات المصنعة للشرائح قد تدمج برمجيات مراقبة أو تتيح للحكومات الوصول إلى بيانات المستخدمين.

- في بعض الدول، قد تفرض القوانين على شركات الاتصالات التعاون مع أجهزة الاستخبارات، مما يجعل من الصعب معرفة إذا كان التجسس يتم بموافقة الشركة أم لا.

ماذا افعل خطوات وقائية و إضافية.

- الحد قدر الإمكان من المكالمات الصوتية والرسائل النصية من خلال الشبكة

- وضع الشريحة في هاتف آخر معزول لا يحتوي على معلومات خاصة وهامة , وحصر استخدامها في هاتف واحد

- استخدام VPN عند تصفح الانترنت.

- التقليل من استخدام الشريحة عند تفعيل التحقق بخطوتين للتطبيقات ووسائل التواصل الاجتماعي ,والتوجه نحو استخدام طرق المصادقة غير رقم الهاتف مثل ( مولد الرموز , الكودات الاحتياطية )

- إزالة الشريحة عند عدم الحاجة إليها , أو بحال التواجد في مكان ذو خصوصية أو أثناء المحادثات الحساسة .