التحول الرقمي في قطاع الطاقة

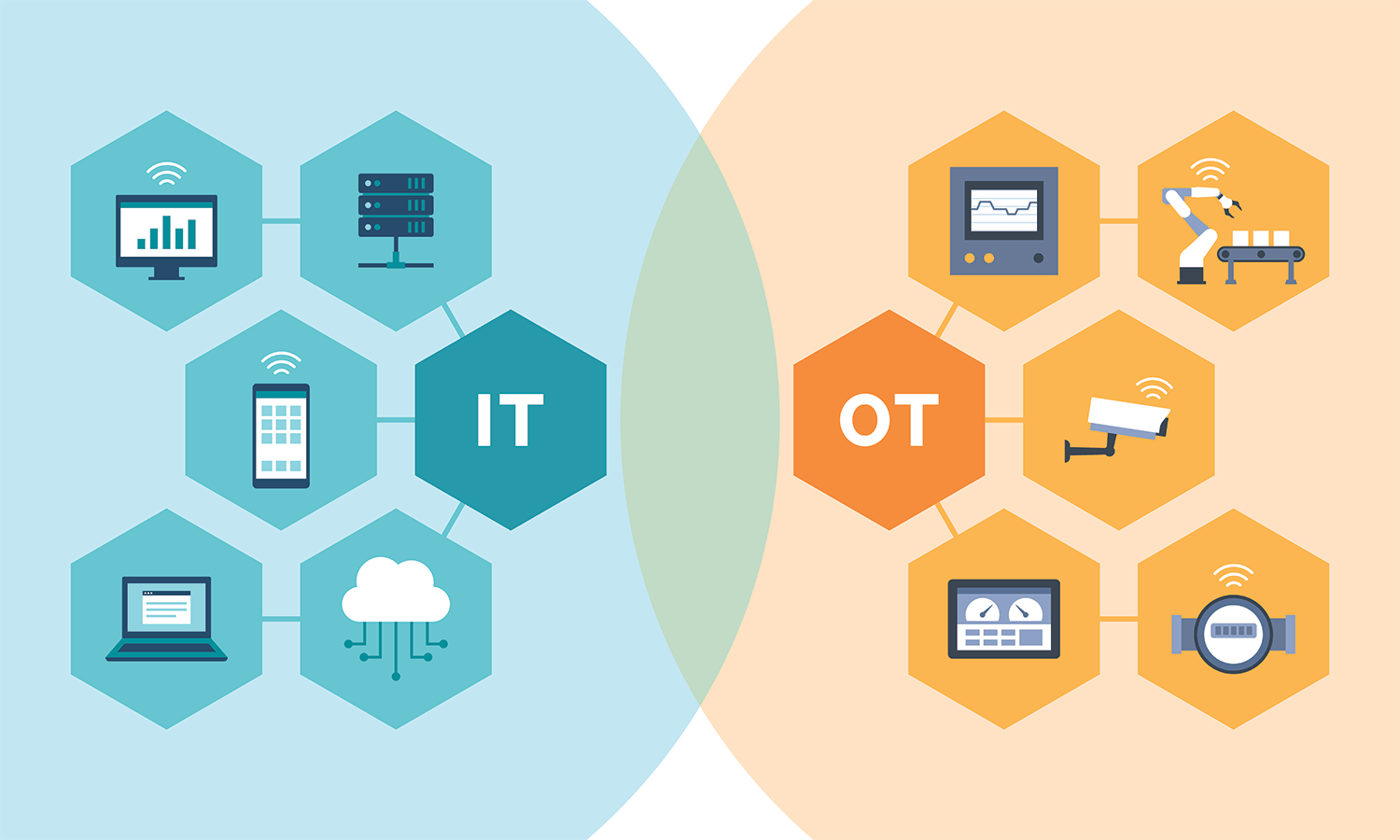

انتقل قطاع الطاقة من نماذج التشغيل التقليدية إلى شبكات ذكية تعتمد على الأنظمة الرقمية. تربط هذه الشبكات بين محطات التوليد، وحدات النقل، أنظمة التوزيع، والمستخدمين النهائيين من خلال منظومة مترابطة تقوم على البيانات.

قدّمت هذه الشبكات كفاءة أكبر في إدارة الأحمال، مراقبة الاستهلاك، وتقليل الهدر. ولكن، مع هذا التقدّم، ظهرت مخاطر جديدة تتعلق بأمن البيانات والتحكم، خاصة أن الهجمات السيبرانية أصبحت أكثر استهدافًا للبنى التحتية الحيوية.

ماهية البيانات في الشبكات الذكية ولماذا تُعد حساسة

تولد الشبكات الذكية كميات هائلة من البيانات، منها:

- بيانات الاستهلاك اللحظي

- إشارات التحكم في الأحمال

- أوامر تشغيل وفصل الخطوط

- تقارير الصيانة والتنبيهات الآلية

- معلومات تحديد مواقع الأعطال

تعتمد قرارات الشبكة على هذه البيانات بشكل لحظي. لذلك، فإن أي تعديل متعمد، حتى وإن كان طفيفًا، يمكن أن يؤدي إلى خلل واسع النطاق، أو انقطاع في الخدمة، أو حتى استنزاف للطاقة في أوقات الذروة.

التهديدات السيبرانية الأساسية في قطاع الطاقة

اعتراض البيانات

يستغل المهاجمون ضعف التشفير أو قنوات الاتصال المكشوفة لاعتراض البيانات أثناء نقلها بين الوحدات.

التحكم عن بُعد في الأنظمة

في بعض الحالات، يستخدم المهاجمون أدوات متطورة للسيطرة على وحدات التحكم الصناعية، مما يسمح لهم بتغيير مسارات التوزيع أو إيقاف الإمداد الكهربائي.

التلاعب بالعدادات الذكية

يحاول البعض تعديل برمجيات العدادات للتحايل على الدفع أو التسبب في تقارير خاطئة تؤثر على الخوارزميات التحليلية.

الهجمات من داخل النظام

أحيانًا يشكل الموظفون أو الموردون خطرًا داخليًا إذا استغلوا صلاحياتهم دون رقابة كافية.

التشفير كأداة مركزية للحماية

يمكّن التشفير مشغلي الشبكة من حماية المعلومات في جميع مراحل دورة البيانات: من الإنتاج إلى النقل والتخزين والمعالجة. وبدلاً من الاعتماد على الجدران النارية فقط، يضيف التشفير طبقة يصعب اختراقها حتى في حال الوصول إلى القناة.

أنواع التشفير المناسبة لشبكات الطاقة

التشفير أثناء النقل

تؤمن بروتوكولات مثل TLS وIPSec الاتصالات بين الأجهزة. باستخدامها، تضمن الشبكة عدم قراءة أو تعديل البيانات المنقولة.

التشفير أثناء التخزين

يعتمد مزودو الطاقة على خوارزميات مثل AES-256 لتشفير قواعد البيانات التي تحتوي على سجلات القياس وأوامر التشغيل، مما يمنع إساءة استخدامها حتى في حال تسربها.

التشفير عند المصدر (العدادات والأجهزة الطرفية)

عند تشفير البيانات مباشرة في الأجهزة الطرفية، تصبح أقل عرضة للاعتراض، خاصة إذا كانت الشبكة تعتمد على بنية موزعة.

التوقيع الرقمي

يستخدم التوقيع الرقمي لتوثيق كل أمر تشغيلي أو تحديث، ما يساعد في اكتشاف أي تدخل غير مصرح به ويثبت مصدر البيانات بدقة.

التحديات العملية في تطبيق التشفير

رغم أهميته، يواجه التشفير بعض العقبات:

- الأجهزة الطرفية غالبًا ما تملك قدرة معالجة محدودة

- تتطلب إدارة المفاتيح توزيعًا دقيقًا وآمنًا

- قد يؤثر التشفير الثقيل على زمن الاستجابة، وهو أمر حاسم في أنظمة الوقت الحقيقي

- بعض الأنظمة القديمة لا تدعم التشفير المدمج، ما يجعل التحديث مكلفًا ومعقدًا

مع ذلك، تقدم خوارزميات مثل ECC (المنحنيات البيضاوية) حلولًا مرنة وفعالة من حيث الأداء والاستهلاك الطاقي.

تطبيقات ناجحة للتشفير في البنية التحتية للطاقة

تبنت العديد من شركات الطاقة أنظمة تشفير كاملة في بنيتها التشغيلية. على سبيل المثال:

- تعتمد العدادات الذكية الحديثة بروتوكولات DLMS/COSEM مع طبقة تشفير مدمجة

- تستخدم أنظمة SCADA الصناعية تشفير TLS لضمان سلامة الإشارات المرسلة

- تنفذ بعض الحكومات برامج وطنية لأمن الطاقة، تشترط التشفير الكامل في شبكات AMI (البنية التحتية للقياس المتقدم)

هذه التطبيقات أثبتت فاعليتها في التصدي لهجمات سيبرانية، دون التأثير على كفاءة الشبكة.

توصيات لتطبيق التشفير بفعالية

لضمان حماية فعالة، ينبغي:

- تصميم البنية الأمنية منذ بداية التخطيط وليس بعد التنفيذ

- استخدام خوارزميات خفيفة وقوية في الأجهزة الطرفية

- اعتماد إدارة مفاتيح مرنة وموثوقة

- تدريب فرق التشغيل على أساسيات أمن المعلومات

- دمج التشفير مع أنظمة الكشف عن التهديدات والاستجابة لها

تشكل شبكات الطاقة الذكية العمود الفقري للبنية التحتية الحديثة، إلا أن تعقيدها الرقمي يجعلها عرضة لهجمات دقيقة وذات أثر واسع. يمثل التشفير، عند تطبيقه بطريقة استراتيجية، أداة فعالة لتعزيز مناعة الشبكة، وضمان استمرار تزويد الطاقة في ظروف آمنة ومستقرة. ولذلك، لا ينبغي النظر إلى التشفير كخيار إضافي، بل كجزء جوهري من مستقبل أمن الطاقة العالمي.