في العصر الرقمي، تتزايد التهديدات الأمنية التي تستهدف البيانات، مما يجعل حماية المعلومات أولوية قصوى. توفر معظم أنظمة التشغيل ميزات أمان قياسية، لكنها غالبًا ما تكون غير كافية لحماية المؤسسات التي تتعامل مع بيانات حساسة للغاية. لذلك، لجأت الحكومات والشركات الكبرى إلى تطوير أنظمة تشغيل فائقة الأمان، التي توفر مستويات حماية متقدمة ضد الاختراقات والهجمات السيبرانية. ولكن، ما هي التقنيات التي تجعل هذه الأنظمة محصنة ضد الهجمات؟ وما الذي يميزها عن الأنظمة التقليدية؟

الركائز الأساسية لأنظمة التشغيل الفائقة الأمان

تستند هذه الأنظمة إلى مجموعة من المبادئ والتقنيات التي تمنحها تفوقًا أمنيًا كبيرًا مقارنة بالأنظمة العادية.

1. العزل الافتراضي والتحكم في العمليات

تستخدم أنظمة التشغيل الفائقة الأمان تقنيات العزل الافتراضي (Virtualization) وتقسيم البيئات التشغيلية (Sandboxing) لضمان تشغيل كل تطبيق في بيئة مستقلة. ونتيجة لذلك، يتم تقليل فرص انتشار التهديدات داخل النظام.

- تعتمد بعض الأنظمة على تقنية الحاويات (Containers) لفصل التطبيقات عن النواة، مما يعزز الأمان العام.

- تستخدم أنظمة أخرى الأجهزة الافتراضية (VMs) لعزل العمليات الحساسة، مما يجعل من الصعب استهداف النظام بأكمله.

2. تقنيات التشفير المتقدمة

يعتمد الأمان في هذه الأنظمة على تشفير قوي يضمن حماية البيانات أثناء التخزين والنقل. بالإضافة إلى ذلك، يتم تطبيق تقنيات التشفير على جميع مكونات النظام لضمان عدم تسرب المعلومات.

- تعتمد على خوارزميات AES-256 وRSA-4096، التي تُعد من أقوى تقنيات التشفير المستخدمة حاليًا.

- يتم تشفير جميع الملفات، بما في ذلك السجلات المؤقتة، مما يمنع أي وصول غير مصرح به.

3. الحد الأدنى من الامتيازات

يتبع هذا النهج مبدأ منح كل مستخدم أو تطبيق أقل قدر ممكن من الصلاحيات اللازمة لأداء مهامه، مما يقلل من فرص استغلال الامتيازات.

- لا يُسمح لأي تطبيق بالوصول إلى ملفات النظام الحساسة دون إذن صريح.

- يضمن تقسيم الصلاحيات بين المستخدمين تقليل فرص الاختراق الداخلي.

4. بنية النواة المصغرة (Microkernel Architecture)

تُعد النواة المصغرة إحدى أقوى وسائل تعزيز الأمان، حيث تفصل العمليات الأساسية عن المكونات غير الضرورية، مما يقلل بشكل كبير من نقاط الضعف المحتملة.

- تعمل النواة المصغرة على تشغيل العمليات الحساسة في بيئات محمية، مما يمنع استغلال أي ثغرات أمنية بسهولة.

- يساعد هذا التصميم على تقليل مساحة الهجوم التي يمكن أن تستهدفها البرمجيات الضارة.

5. التحديثات الأمنية المنتظمة

تحتاج أنظمة التشغيل الفائقة الأمان إلى تحديثات مستمرة لسد أي ثغرات أمنية قد يتم اكتشافها بمرور الوقت. وبالإضافة إلى ذلك، تضمن هذه التحديثات بقاء النظام محميًا ضد أحدث التهديدات السيبرانية.

- يتم اختبار جميع التحديثات بشكل دقيق قبل إصدارها، مما يضمن عدم تأثيرها على استقرار النظام.

- تُطبق التحديثات بطريقة تمنع استغلال أي ثغرات أمنية بين الإصدارات المختلفة.

أكثر أنظمة التشغيل أمانًا في العالم

1. Qubes OS: العزل الأمني المتقدم

يُعد Qubes OS أحد أكثر أنظمة التشغيل أمانًا، حيث يعتمد على تقنية العزل الافتراضي، التي تتيح تشغيل كل تطبيق في بيئة مستقلة تعرف باسم qube، مما يمنع انتشار أي عملية اختراق عبر النظام.

- يعتمد على Xen Hypervisor لإنشاء بيئات تشغيل منفصلة لكل تطبيق.

- يتيح للمستخدمين عزل الملفات والبرامج في بيئات تشغيل مستقلة، مما يعزز الأمان بشكل كبير.

2. Tails OS: حماية الهوية والخصوصية

يركز Tails OS على حماية الخصوصية وإخفاء الهوية، حيث يستخدم شبكة Tor لتشفير الاتصال ومنع تتبع المستخدمين أثناء التصفح.

- لا يترك أي بيانات على الجهاز بعد الاستخدام، مما يمنع استرجاع المعلومات المخزنة.

- يوفر أدوات مثل VeraCrypt وGnuPG لضمان سرية الملفات والاتصالات.

3. Whonix: الأمان ضد المراقبة الرقمية

يعتمد Whonix على نظام مزدوج يعزل التصفح عن باقي النظام، مما يجعله خيارًا مثاليًا للأشخاص الذين يحتاجون إلى مستوى عالٍ من السرية.

- يستخدم Tor Gateway لفصل عمليات الاتصال عن البيانات المخزنة.

- يمنع تعقب المستخدمين عبر الإنترنت من خلال إخفاء معلومات الجهاز الفعلية.

4. OpenBSD: الأمان البرمجي الفائق

يشتهر OpenBSD بتركيزه القوي على الأمان، حيث يخضع كل سطر برمجي لمراجعة دقيقة قبل إضافته إلى النظام.

- يعتمد على آلية W^X (Write XOR Execute) لمنع تشغيل الأكواد الضارة.

- يستخدم ميزات مثل Pledge وUnveil لعزل العمليات وتقليل مخاطر استغلال الثغرات.

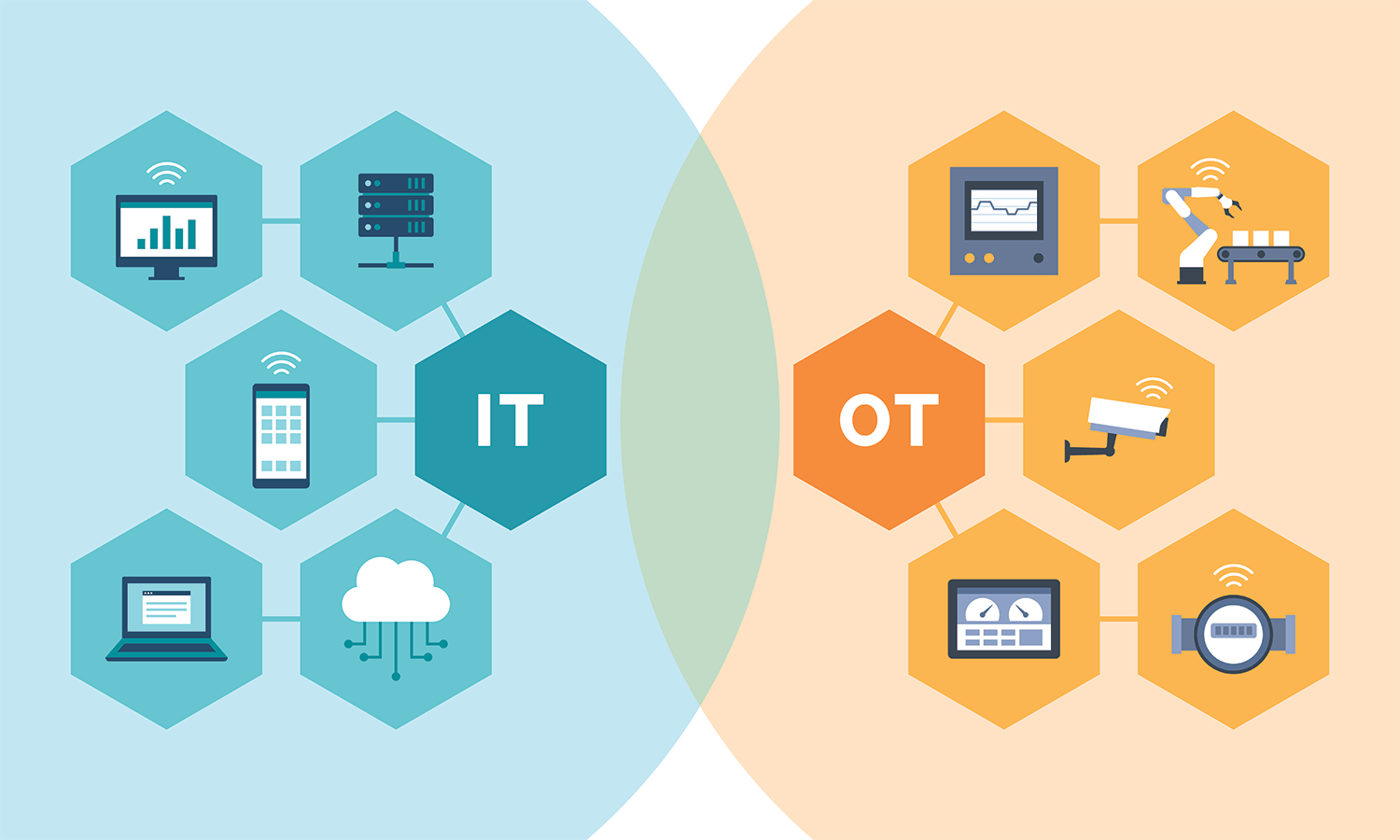

أين تُستخدم أنظمة التشغيل الفائقة الأمان؟

1. المؤسسات الحكومية والعسكرية

تعتمد الحكومات والوكالات العسكرية على هذه الأنظمة لحماية بياناتها الحساسة ومنع أي هجمات إلكترونية تستهدف بنيتها التحتية.

- تُستخدم في مراكز القيادة لضمان تأمين المعلومات والاتصالات.

- توفر الحماية للبعثات الدبلوماسية من خلال أنظمة تشغيل متخصصة تمنع أي محاولات اختراق.

2. البنوك والمؤسسات المالية

تحتاج البنوك إلى تأمين بيانات العملاء والمعاملات المالية، مما يجعلها تعتمد على أنظمة تشغيل متطورة من الناحية الأمنية.

- تعتمد على أنظمة مثل OpenBSD وQubes OS لضمان حماية المعلومات المصرفية.

- تستخدم تقنيات التشفير المتقدمة لحماية الحسابات والمعاملات الإلكترونية.

3. الصحفيون الاستقصائيون والناشطون

يحتاج الصحفيون الاستقصائيون والناشطون السياسيون إلى وسائل تحميهم من الرقابة أو التتبع.

- يعتمدون على Tails OS وWhonix لإجراء تحقيقاتهم دون ترك أي أثر رقمي.

- توفر هذه الأنظمة تشفيرًا قويًا يمنع كشف مصادر المعلومات السرية.

مع تزايد التهديدات السيبرانية، أصبحت أنظمة التشغيل الفائقة الأمان الخيار الأفضل لحماية المعلومات الحساسة في مختلف القطاعات. بفضل العزل الافتراضي، التشفير المتقدم، والتحكم الصارم في الصلاحيات، توفر هذه الأنظمة حماية قوية ضد الاختراقات. وبما أن الهجمات الإلكترونية تتطور باستمرار، ستبقى هذه الأنظمة جزءًا أساسيًا من مستقبل الأمن الرقمي.