في عالم اليوم، يعتمد الأمان الرقمي بشكل كبير على كلمات المرور لحماية الحسابات والبيانات. ومع ذلك، فإن معظم المستخدمين يواجهون صعوبات في إدارة كلمات المرور القوية، مما يدفعهم إلى استخدام كلمات مرور ضعيفة أو متكررة، وهو ما يجعلهم عرضة للاختراق. وفقًا لتقارير أمنية، فإن 80% من الاختراقات تحدث بسبب كلمات مرور مسروقة أو ضعيفة.

للتغلب على هذه المشكلات، بدأ الباحثون والشركات في تطوير بدائل آمنة تقلل الحاجة إلى تسجيل الدخول التقليدي. تشمل هذه البدائل المصادقة البيومترية، مفاتيح الأمان، والتشفير بدون معرفة. لكن هل يمكن لهذه التقنيات أن تحل محل كلمات المرور بالكامل؟

لماذا تعتبر كلمات المرور ضعيفة أمنيًا؟

رغم كونها الطريقة الأكثر استخدامًا، إلا أن كلمات المرور تعاني من مخاطر عديدة، أبرزها:

- إمكانية الاختراق بسهولة: يستخدم العديد من الأشخاص كلمات مرور ضعيفة أو يسهل تخمينها، مثل “123456” أو “password”.

- هجمات التصيد الاحتيالي: يتمكن المهاجمون من خداع المستخدمين للكشف عن كلمات مرورهم عبر رسائل بريد إلكتروني مزيفة.

- إعادة استخدام كلمات المرور: يلجأ الكثيرون إلى استخدام نفس كلمة المرور عبر مواقع متعددة، مما يعني أن اختراق موقع واحد يؤدي إلى اختراق باقي الحسابات.

- تسريب قواعد البيانات: غالبًا ما تتعرض مواقع الإنترنت لهجمات اختراق تؤدي إلى تسريب كلمات المرور، مما يعرض ملايين الحسابات للخطر.

بسبب هذه المشكلات، ظهر توجه نحو إلغاء كلمات المرور تمامًا واستبدالها بحلول أكثر أمانًا.

ما هي التقنيات التي يمكن أن تحل محل كلمات المرور؟

لمواجهة تحديات كلمات المرور التقليدية، تم تطوير عدة تقنيات حديثة توفر أمانًا رقميًا أكثر تطورًا.

1. المصادقة البيومترية (Biometric Authentication)

تعتمد المصادقة البيومترية على الخصائص الفريدة لكل شخص، مثل بصمة الإصبع، التعرف على الوجه، أو مسح قزحية العين.

لماذا تعتبر المصادقة البيومترية بديلاً قوياً؟

- أكثر أمانًا: يصعب سرقة أو تزوير بصمة الإصبع أو ملامح الوجه مقارنة بكلمات المرور.

- سهولة الاستخدام: لا يحتاج المستخدم إلى تذكر أو كتابة أي معلومات عند تسجيل الدخول.

- انتشار واسع: تستخدم معظم الهواتف الذكية الحديثة والحواسيب المصادقة البيومترية كبديل لكلمات المرور.

لكن هل هناك تحديات؟

- إمكانية الاختراق: رغم صعوبة التزوير، نجح بعض القراصنة في إنشاء نسخ مزيفة من بصمات الأصابع أو صور ثلاثية الأبعاد لخداع أنظمة التعرف على الوجه.

- عدم القابلية للتغيير: على عكس كلمات المرور، لا يمكن تغيير البصمة أو ملامح الوجه إذا تعرضت للاختراق.

2. التشفير بدون معرفة (Zero-Knowledge Encryption)

يعد هذا النوع من التشفير أحد أكثر التقنيات أمانًا، حيث يتيح للمستخدم المصادقة دون الحاجة إلى مشاركة أي معلومات حساسة.

كيف يعمل التشفير بدون معرفة؟

- يستخدم خوارزميات تشفير متقدمة للتحقق من هوية المستخدم دون الكشف عن كلمة المرور أو أي بيانات حساسة.

- يتيح تسجيل الدخول دون تخزين بيانات الاعتماد على الخوادم، مما يحمي الحسابات من هجمات القرصنة.

- يمنع المهاجمين من الوصول إلى البيانات المشفرة حتى لو تمكنوا من اختراق النظام.

لماذا يعتبر التشفير بدون معرفة بديلاً مثاليًا؟

- يوفر خصوصية مطلقة: لا يتم تخزين أي بيانات حساسة على الشبكة.

- يحمي من التصيد الاحتيالي: حتى لو حاول المهاجم خداع المستخدم، فلن يتمكن من الحصول على معلومات يمكن استغلالها.

3. مفاتيح الأمان الفعلية (Hardware Security Keys)

تعتبر مفاتيح الأمان أجهزة فعلية صغيرة تستخدم للمصادقة بدلًا من كلمات المرور. عند محاولة تسجيل الدخول، يتعين على المستخدم إدخال المفتاح الفعلي في منفذ USB أو توصيله عبر Bluetooth أو NFC.

مزايا مفاتيح الأمان الفعلية

- أمان مرتفع: حتى لو حصل القراصنة على معلومات تسجيل الدخول، فلن يتمكنوا من الوصول إلى الحساب بدون المفتاح الفعلي.

- مقاومة لهجمات التصيد: لا يمكن خداع المستخدم لإدخال بياناته في موقع احتيالي لأن المفتاح يتحقق تلقائيًا من صحة الموقع.

- سهولة الاستخدام: بمجرد توصيل المفتاح، تتم المصادقة تلقائيًا دون الحاجة إلى إدخال أي كلمة مرور.

هل هناك تحديات؟

- خطر الفقدان: إذا فقد المستخدم مفتاح الأمان، فقد يكون من الصعب استرداد الحساب.

- التكلفة الإضافية: تتطلب بعض مفاتيح الأمان شراء أجهزة خاصة، مما قد يشكل عائقًا لبعض المستخدمين.

هل يمكننا العيش بدون كلمات مرور تمامًا؟

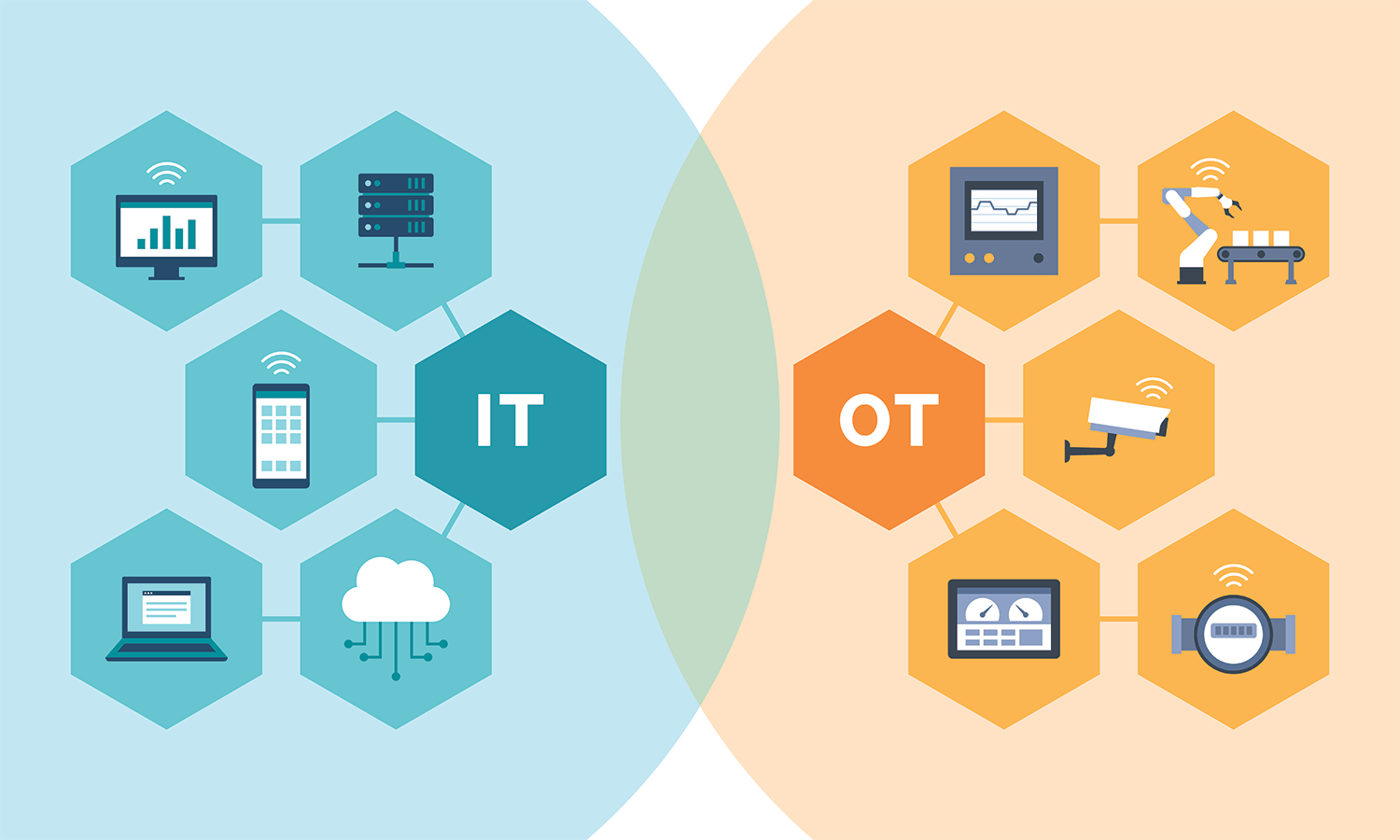

رغم التقدم الكبير في تقنيات المصادقة، إلا أن إلغاء كلمات المرور بالكامل لا يزال تحديًا. تستخدم معظم الأنظمة الحديثة تقنيات المصادقة المتعددة (MFA)، التي تجمع بين المصادقة البيومترية، مفاتيح الأمان، والتشفير المتقدم لضمان حماية أقوى.

متى سنتمكن من الاستغناء عن كلمات المرور نهائيًا؟

- الشركات الكبرى مثل Google وMicrosoft وApple بدأت في إدخال معايير بدون كلمات مرور مثل FIDO2.

- تزايد الاعتماد على الذكاء الاصطناعي في تحليل أنماط المستخدمين لتقديم أساليب مصادقة أكثر تطورًا.

- تحسن تقنيات المصادقة البيومترية يجعل استخدامها أكثر موثوقية وأمانًا.

تُظهر الابتكارات الحديثة أن كلمات المرور قد تصبح خيارًا قديمًا في المستقبل القريب، حيث تحل المصادقة البيومترية، التشفير بدون معرفة، ومفاتيح الأمان الفعلية محلها تدريجيًا. رغم وجود تحديات أمام هذه التقنيات، فإن اعتمادها المتزايد يشير إلى مستقبل أكثر أمانًا وسهولة. ومع استمرار التطورات في الأمن السيبراني، قد نصل قريبًا إلى عالم رقمي خالٍ تمامًا من كلمات المرور.